使用GitlabCI和Trivy

介绍

如今,镜像安全扫描变得越来越流行。这个想法是分析一个Docker镜像并基于CVE数据库寻找漏洞。这样,我们可以在使用镜像之前知道其包含哪些漏洞,因此我们只能在生产中使用“安全”镜像。

有多种分析Docker镜像的方法(取决于您使用的工具)。可以从CLI执行安全扫描,也可以将其直接集成到Container Registry中,或者更好(在我看来),您可以将安全扫描集成到CI/CD管道中。最后一种方法很酷,因为它使我们能够自动化流程并不断分析所生成的图像,从而符合DevOps的理念。

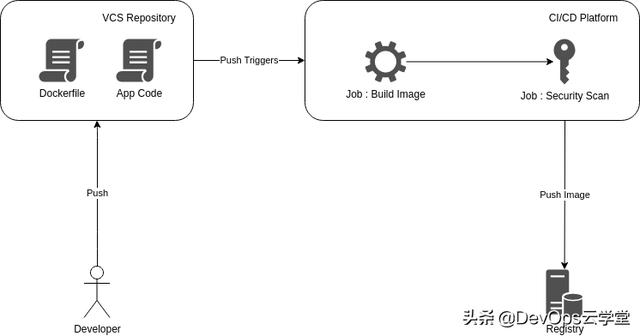

这是一个简单的例子:

因此,今天我将向您展示如何设置集成到CI/CD管道中的镜像安全扫描。

工具类

有多种工具可以执行镜像安全扫描:

- Trivy:由AquaSecurity开发。

- Anchore:由Anchore Inc.开发。

- Clair:由Quay开发。

- Docker Trusted Registry:如果您使用Docker Enterprise,尤其是Docker Trusted Registry,则可以使用直接集成在注册表中的即用型安全扫描程序。

- Azure/AWS/GCP:如果您使用这些云提供程序之一,则可以轻松设置安全扫描。实际上,您不需要进行任何设置,只需要您的信用卡即可。:)

当然,还有更多开放源代码或专有工具可以实现该目标。对于本教程,我将在GitlabCI管道上使用Trivy。

Trivy快速概述

Trivy是一种易于使用但准确的图像安全扫描仪。安装非常简单:

$ curl -sfL https://raw.githubusercontent.com/aquasecurity/trivy/master/contrib/install.sh | sh -s--b / usr / local / bin $ sudo mv ./bin/trivy / usr / local / bin / trivy $ trivy --version$ curl -sfL https://raw.githubusercontent.com/aquasecurity/trivy/master/contrib/install.sh | sh -s--b / usr / local / bin $ sudo mv ./bin/trivy / usr / local / bin / trivy $ trivy --version$ curl -sfL https://raw.githubusercontent.com/aquasecurity/trivy/master/contrib/install.sh | sh -s--b / usr / local / bin $ sudo mv ./bin/trivy / usr / local / bin / trivy $ trivy --version

及其用法:

$ tr$ tr$ tr

原文链接:https://blog.csdn.net/weixin_42640271/article/details/112150380?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522b67dfbe30d82be19e5b7f92847a0c907%2522%252C%2522scm%2522%253A%252220140713.130102334.pc%255Fblog.%2522%257D&request_id=b67dfbe30d82be19e5b7f92847a0c907&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~blog~first_rank_ecpm_v1~times_rank-14-112150380-null-null.nonecase&utm_term=%E9%BB%91%E7%BE%A4%E6%99%96%E9%95%9C%E5%83%8F