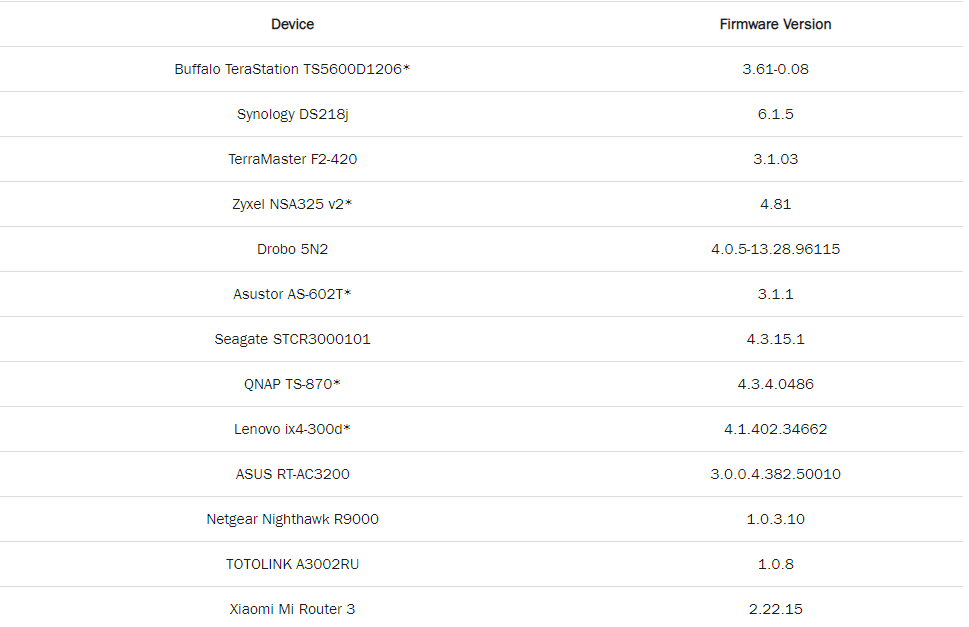

安全专家对NAS(network-attached storage,网络连接存储)设备和小型办公室和家用路由器的安全性进行了分析,发现了多个安全漏洞。该研究是由独立安全评估公司(Independent Security Evaluators,ISE)进行的项目,名为 SOHOpelessly Broken 2.0。该项目的第一阶段SOHOpelessly Broken 1.0是从2013年开始的,在2.0项目中,研究人员共对13个SOHO路由器和NAS设备进行了安全评估,共发现125个新的CVE安全漏洞。

在项目中,研究人员测试的OHO路由器和NAS设备厂商和品牌包括:

· Buffalo

· Synology

· TerraMaster

· Zyxel

· Drobo

· ASUS(Asustor)

· Seagate

· QNAP

· Lenovo

· Netgear

· Xiaomi

· Zioncom (TOTOLINK)

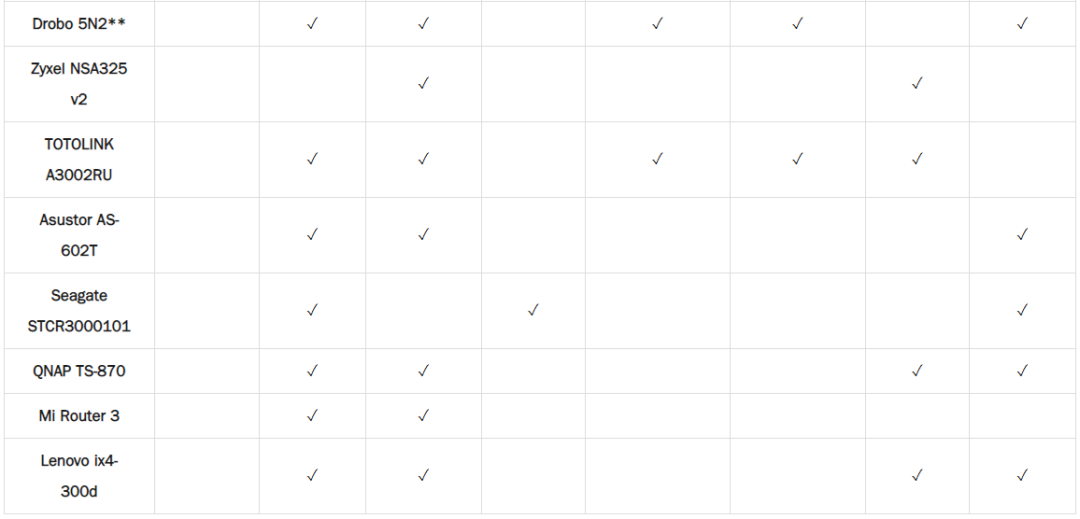

测试的设备型号中既包括普通消费级设备,还包括企业级的高端设备。在评测的13款设备中,研究人员发现每款设备至少包括XSS、OS命令注入、SQL注入等漏洞的一种,攻击者可以利用这些漏洞来获取设备shell或设备管理员面部的访问权限。研究人员经过测试,在12款设备中获取了root shell,其中6款可以在不需要认证的情况下远程利用,分别是:Asustor AS-602T, Buffalo TeraStation TS5600D1206, TerraMaster F2-420, Drobo 5N2, Netgear Nighthawk R9000, TOTOLINK A3002RU。

下面以小米路由器为例进行分析:

Xiaomi Mi Router 3路由器上一款SOHO路由器,管理员功能是在Lua中实现的,使用了类MVC的架构。在对设备进行评测时,研究人员首先分析了请求被路由的过程,然后访问每个漏洞的实现路径。

在 luci/controller/api/misns.lua中, URL endpoint /cgi-bin/luci/;stok=/api/misns/wifi_access 使用GET URL参数作为参数传递给shell command。在下图中,说明了发送请求到终端所使用的参数。在该请求中,用户的session token和MAC地址都添加到wifi_access中。

GET /cgi-bin/luci/;stok=/api/misns/wifi_access?mac=&sns=&grant=1&guest_user_id=guid&timeout=timeout

该请求的控制器有一个helper帮助函数来确保这些参数是空(0),或不含有可以被用来破坏shell参数环境的shell元字符串字符黑名单集中的字符。以下字符是小米路由器的黑名单字符列表:

[`;|$&{} ]

原文链接:https://blog.csdn.net/weixin_39695701/article/details/111622303?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522446def9f5906235db07e19fbb40be1d4%2522%252C%2522scm%2522%253A%252220140713.130102334.pc%255Fblog.%2522%257D&request_id=446def9f5906235db07e19fbb40be1d4&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~blog~first_rank_ecpm_v1~times_rank-15-111622303-null-null.nonecase&utm_term=%E5%B0%8F%E7%B1%B3nas