前文接<frp内网穿透[成功了]>

https://www.cnblogs.com/tcicy/p/10324699.html

frp搞定之后发现还是内网穿透还是效率不高。然后就有了这篇。

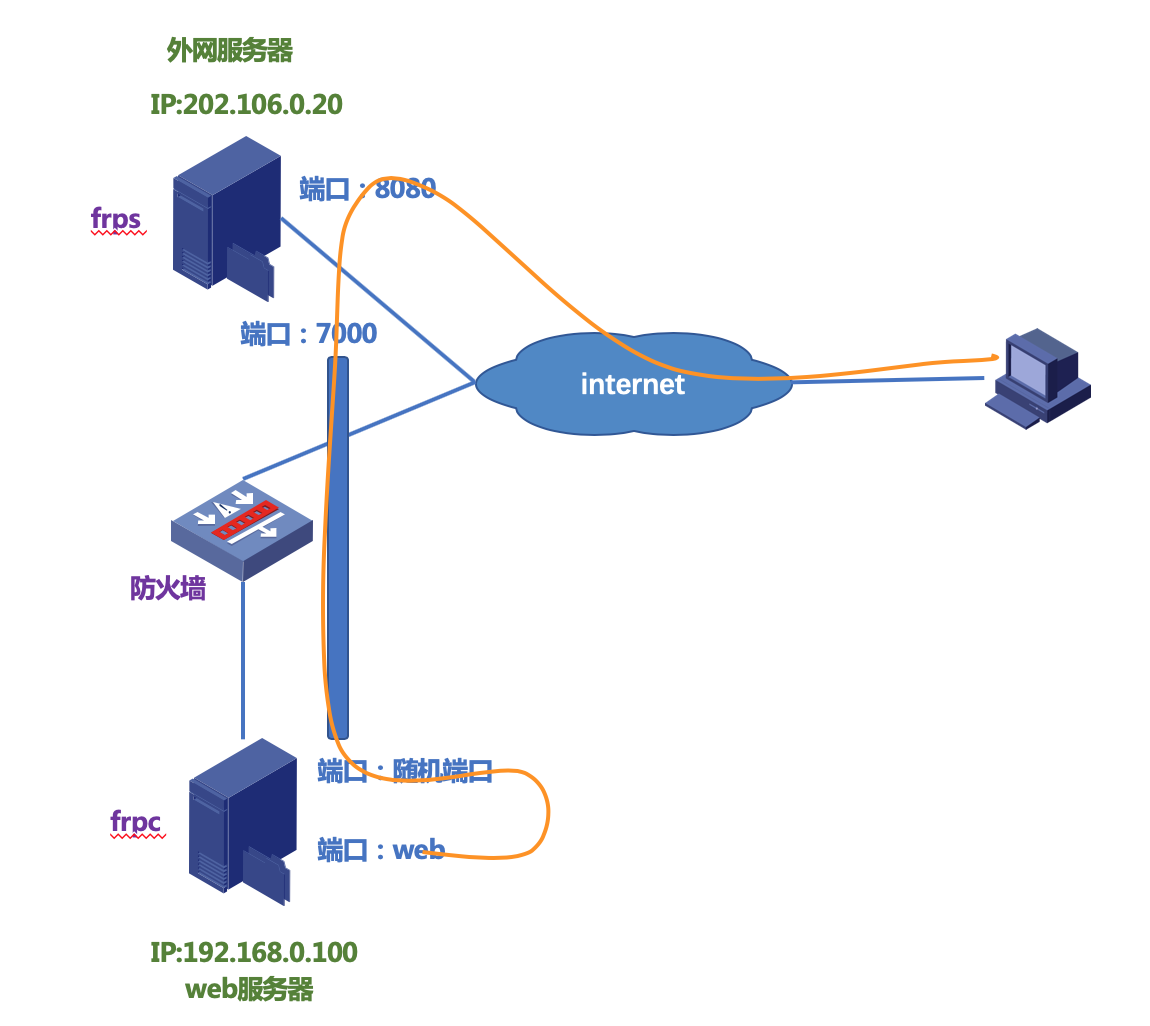

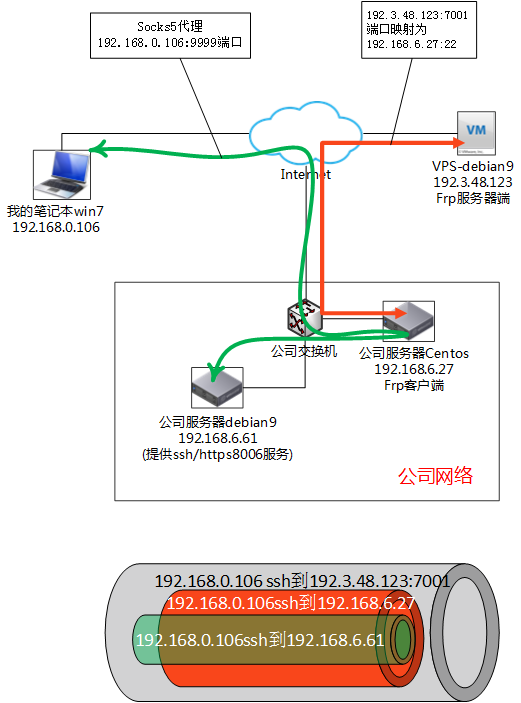

网络拓扑

看上去挺复杂的,一点一点说哈!

第一层frp内网穿透

参见<frp内网穿透[成功了]>https://www.cnblogs.com/tcicy/p/10324699.html

在本拓扑中我已经将192.3.48.123:7001端口映射为公司内网的192.168.6.27:22端口

此时ssh root@192.3.48.123 7001实际上就是直接登录到192.168.6.27 22

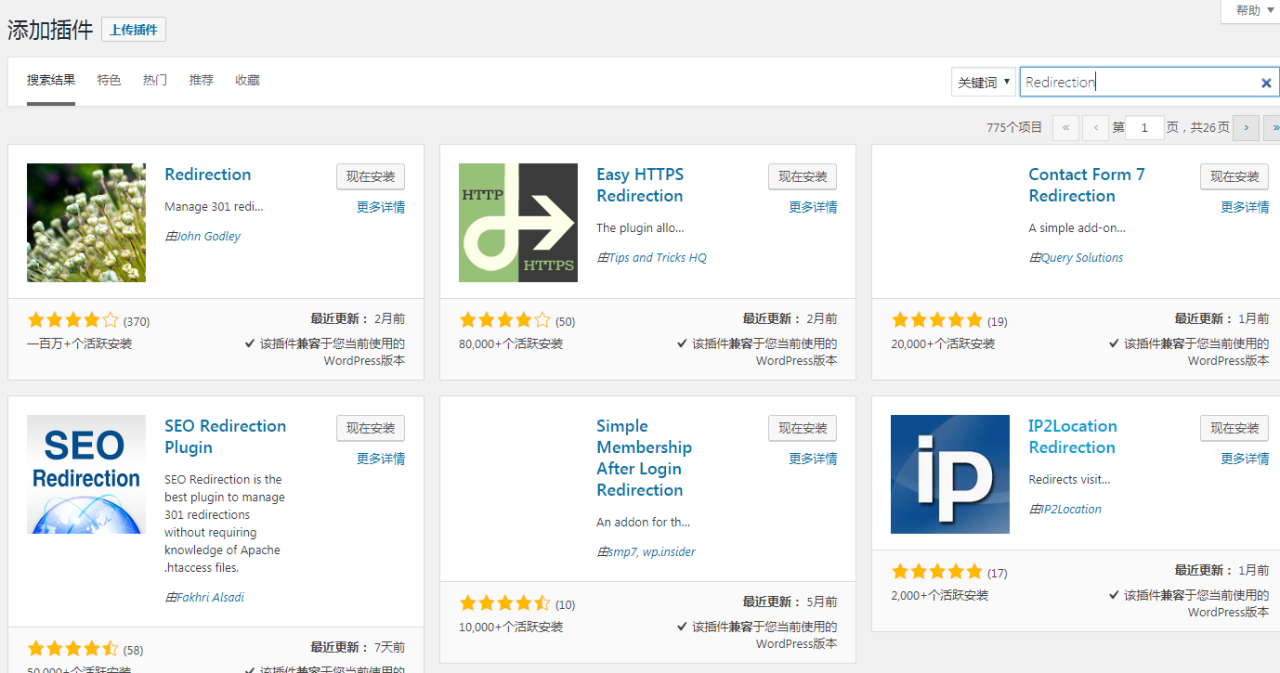

第二层隧道

通过第一层我已经可以ssh了,先别着急,在ssh之前先配置点东西。

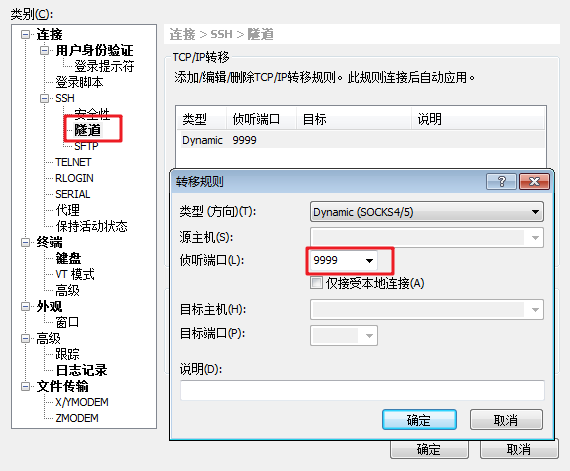

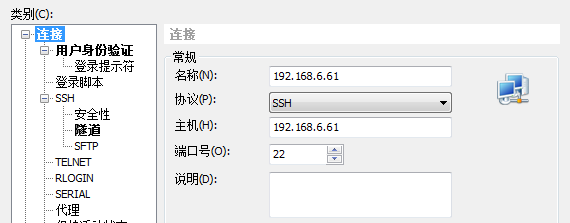

本案以xshell为例,putty/secretcrt的设置都是一样的,只是界面略有不同而已。

上图没啥特别的

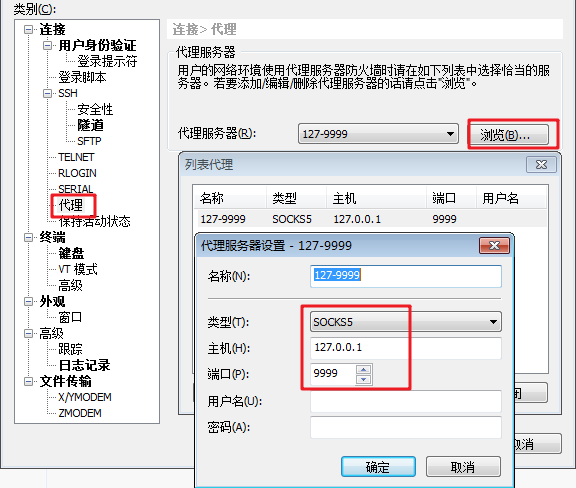

这个图要设置隧道,我这里使用的socks4/5 9999端口

依次确定,然后登录到192.3.48.123 7001

此时已经有一条隧道通过192.168.0.106的9999端口到达了公司内部网络。哈哈!

第三层 代理:ssh访问

下一步通过socks4/5代理登录192.168.6.61

上图没啥特别的

根据上图设置,依次确定,然后登录到192.168.6.61就可以了

第三层 代理:web访问

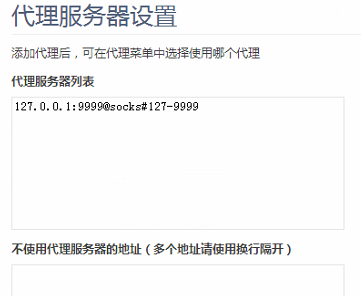

在保证第二层通道打通之后,我们还可以进行web访问,包含http/https等等等等

360浏览器的设置如上图,(我一般是360浏览器专门用于使用隧道,Chrome专门用于上网)

然后我在360浏览器里面就可以敲入https://192.168.6.61:8006来访问了。

哈哈!!其实我内网的所有web服务都可以访问了,就和在公司内部访问一样婶的!~~~

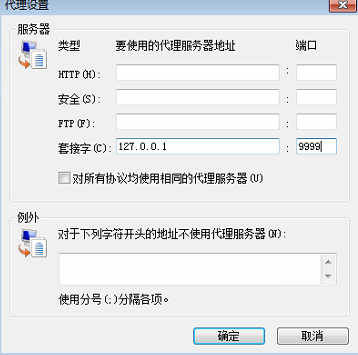

如果是IE的话设置如下:

Internet选项–>连接–>局域网设置–>高级,如下图

这样就可以搞定了。

然后可以向在公司内网一样打开网页了~

话说,使用国外的IP地址真的很慢~san jose的延时感也比较强没办法,家里和公司都是非对称NAT,没法p2p建立连接,只能慢了~~

国内的公网IP地址真的很贵!!!

原文链接:https://www.cnblogs.com/tcicy/p/10389948.html