由于阿里云证数一年需要申请一次,因此整理了一下我正在使用得ssl证数,永远不要再为SSL付费了。点击:SSL免费

这是一个提供永久免费得ssl网站,完全不是打广告,只是单纯的觉得可以帮助到到家,给大家提供一些便利。

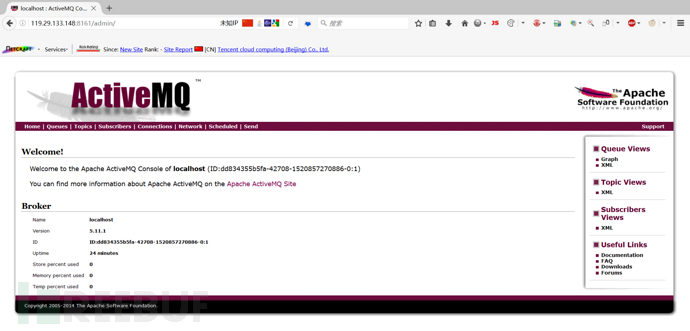

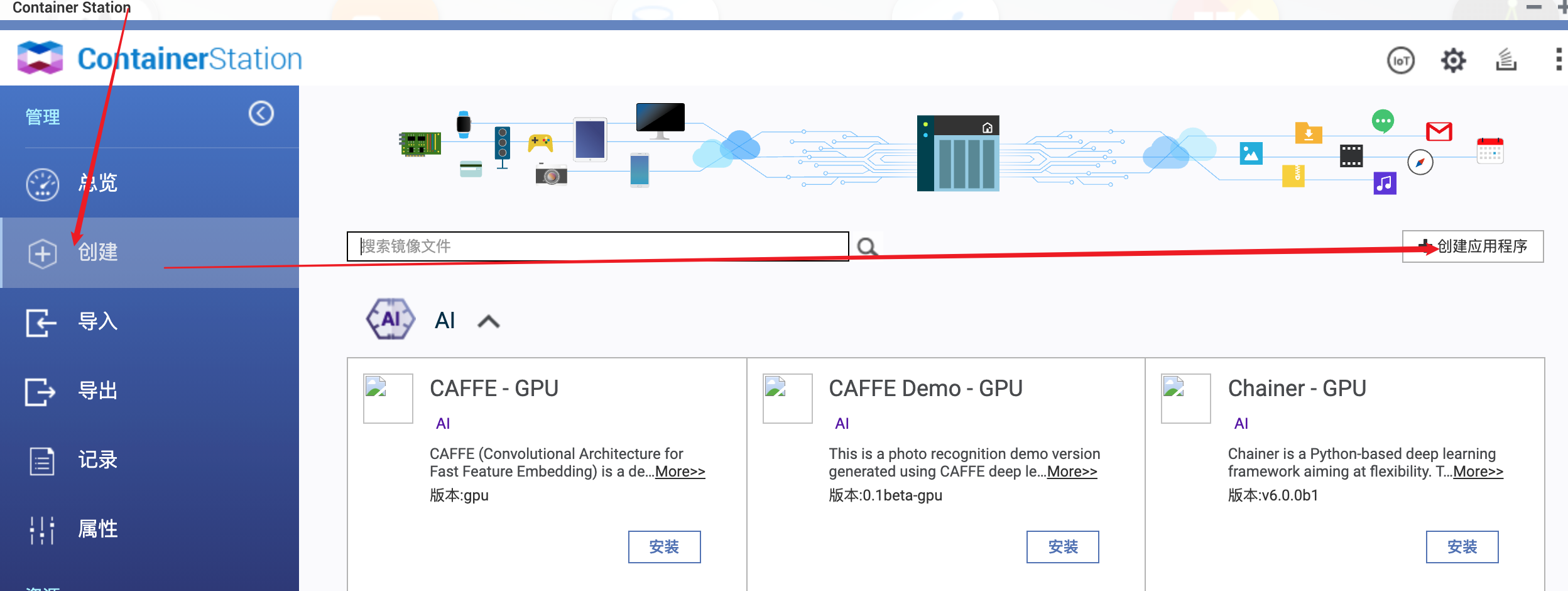

- 首先在首页地址栏输入你将要加https的网站地址:比如:phpbloger.com,创建免费的ssl证书,创建之后有3种认证方式,自己选择其中之一,我选得手动认证。

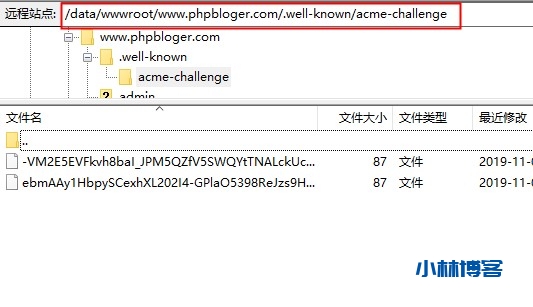

- 创建一个名为“ .well-known”的文件夹,下载文件上传至服务器well-known文件夹中

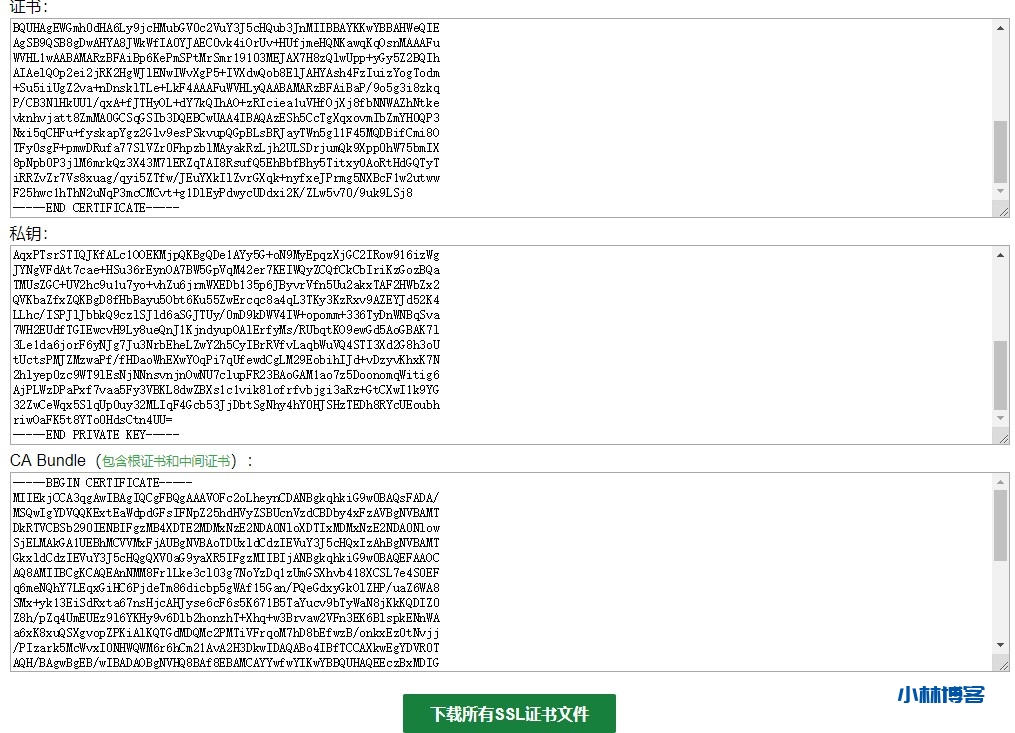

- 下载证数等待数秒,该网站会生成对应域名的证数。

- 得到证书之后服务器配置,首先将对应证书文件上传至服务器/usr/local/nginx/conf/ssl/目录,自己对应的nginx目录。

- 修改Nginx配置文件

长姿势:https是如何完成一次网络通信的?

HTTPS在传输的过程中会涉及到三个密钥:

服务器端的公钥和私钥,用来进行非对称加密

客户端生成的随机密钥,用来进行对称加密

一个HTTPS请求实际上包含了两次HTTP传输,可以细分为8步。

1.客户端向服务器发起HTTPS请求,连接到服务器的443端口

2.服务器端有一个密钥对,即公钥和私钥,是用来进行非对称加密使用的,服务器端保存着私钥,不能将其泄露,公钥可以发送给任何人。

3.服务器将自己的公钥发送给客户端。

4.客户端收到服务器端的公钥之后,会对公钥进行检查,验证其合法性,如果发现发现公钥有问题,那么HTTPS传输就无法继续。严格的说,这里应该是验证服务器发送的数字证书的合法性,关于客户端如何验证数字证书的合法性,下文会进行说明。如果公钥合格,那么客户端会生成一个随机值,这个随机值就是用于进行对称加密的密钥,我们将该密钥称之为client key,即客户端密钥,这样在概念上和服务器端的密钥容易进行区分。然后用服务器的公钥对客户端密钥进行非对称加密,这样客户端密钥就变成密文了,至此,HTTPS中的第一次HTTP请求结束。

5.客户端会发起HTTPS中的第二个HTTP请求,将加密之后的客户端密钥发送给服务器。

6.服务器接收到客户端发来的密文之后,会用自己的私钥对其进行非对称解密,解密之后的明文就是客户端密钥,然后用客户端密钥对数据进行对称加密,这样数据就变成了密文。

7.然后服务器将加密后的密文发送给客户端。

8.客户端收到服务器发送来的密文,用客户端密钥对其进行对称解密,得到服务器发送的数据。这样HTTPS中的第二个HTTP请求结束,整个HTTPS传输完成。

原文链接:https://www.vvso.cn/xlbk/15844.html