图1 对称加密

非对称加密:密钥成对出现(且根据公钥无法推知私钥,根据私钥也无法推知公钥),加密解密使用不同密钥(公钥加密需要私钥解密,私钥加密需要公钥解密),相对对称加密速度较慢,典型的非对称加密算法有RSA、DSA等,示意图如下:

图2 非对称加密

.

加密传输介绍

根据上面的两种加密方法,现在我们就可以设计一种无法让他人在互联网上知道你的通讯信息的加密方法:

1. 在服务器端存在一个公钥及私钥

2. 客户端从服务器取得这个公钥

3. 客户端产生一个随机的密钥

4. 客户端通过公钥对密钥加密(非对称加密)

5. 客户端发送到服务器端

6. 服务器端接受这个密钥并且以后的服务器端和客户端的数据全部通过这个密钥加密(对称加密)

HTTPS通信过程的时序图如下:

图3 HTTPS通信时序图

正如上图所示,我们能保证下面几点:

1. 客户端产生的密钥只有客户端和服务器端能得到

2. 加密的数据只有客户端和服务器端才能得到明文

3. 客户端到服务端的通信是安全的

的双向认证

单向认证

1、生成服务器端证书

keytool -genkey -keyalg RSA -dname "cn=localhost,ou=sango,o=none,l=china,st=beijing,c=cn" -alias server -keypass password -keystore server.jks -storepass password -validity 3650

2、生成客户端证书

keytool -genkey -keyalg RSA -dname "cn=sango,ou=sango,o=none,l=china,st=beijing,c=cn" -alias custom -storetype PKCS12 -keypass password -keystore custom.p12 -storepass password -validity 3650

客户端的CN可以是任意值。

3、由于是双向SSL认证,服务器必须要信任客户端证书,因此,必须把客户端证书添加为服务器的信任认证。由于不能直接将PKCS12格式的证书库导入,我们必须先把客户端证书导出为一个单独的CER文件,使用如下命令,先把客户端证书导出为一个单独的cer文件:

keytool -export -alias custom -file custom.cer -keystore custom.p12 -storepass password -storetype PKCS12 -rfc

然后,添加客户端证书到服务器中(将已签名数字证书导入密钥库)

keytool -import -v -alias custom -file custom.cer -keystore server.jks -storepass password

4、查看证书内容

keytool -list -v -keystore server.jks -storepass password

5、配置tomcat service.xml文件

maxThreads="150" scheme="https" secure="true"

clientAuth="true" sslProtocol="TLS"

keystoreFile="D:/server.jks" keystorePass="password"

truststoreFile="D:/server.jks" truststorePass="password"

/>

clientAuth="true"表示双向认证

6、导入客户端证书到浏览器 双向认证需要强制验证客户端证书。双击“custom.p12”即可将证书导入至IE。

tomcat 配置https (单向认证)

1、生成服务器端证书

keytool -genkey -keyalg RSA -dname "cn=localhost,ou=sango,o=none,l=china,st=beijing,c=cn" -alias server -keypass password -keystore server.jks -storepass password -validity 3650

2、由于是单向认证,没有必要生成客户端的证书,直接进入配置tomcat service.xml文件

maxThreads="150" scheme="https" secure="true"

clientAuth="false" sslProtocol="TLS"

keystoreFile="D:/server.jks" keystorePass="password"

/>

clientAuth="false"表示单向认证,同时去掉truststoreFile="D:/server.jks" truststorePass="password"这2

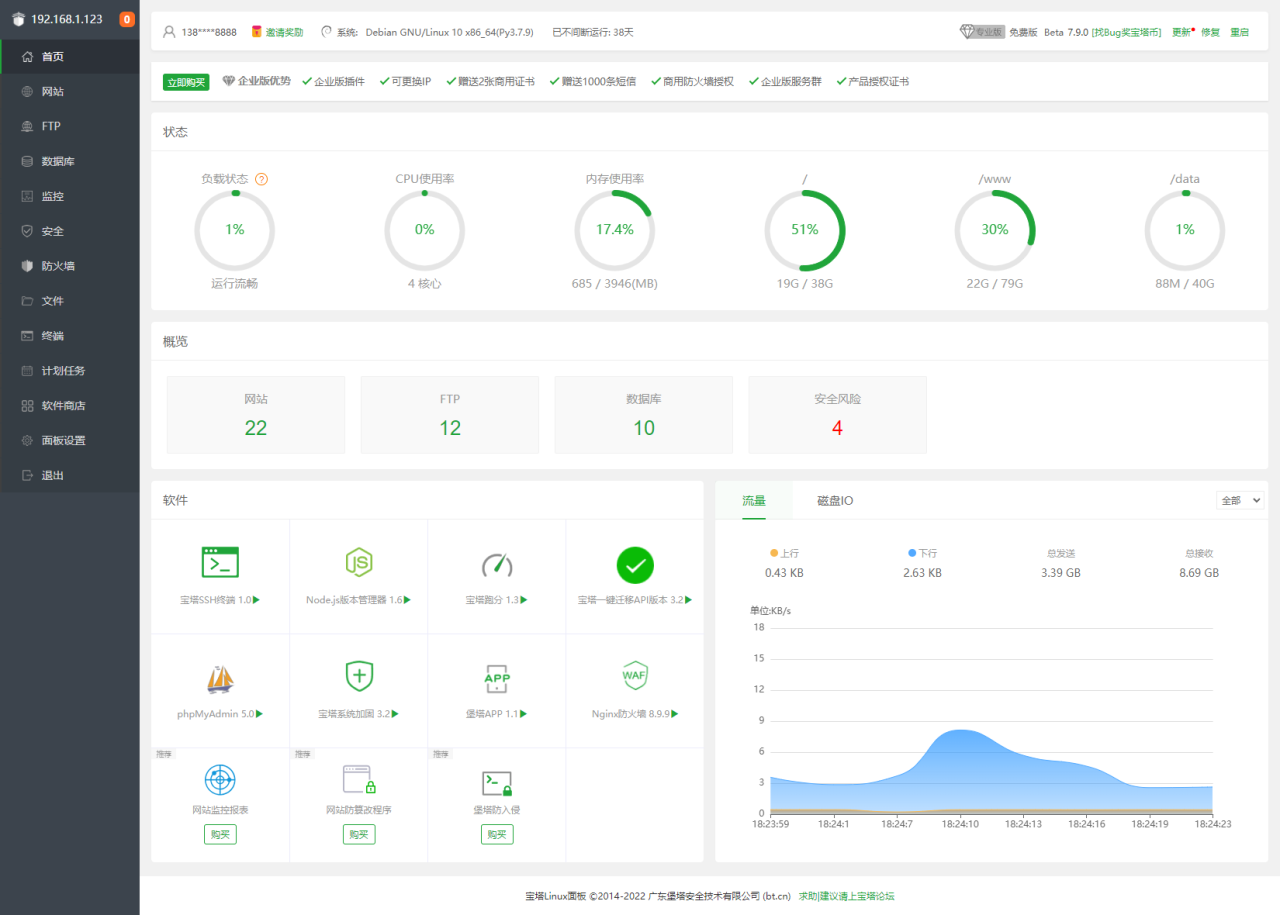

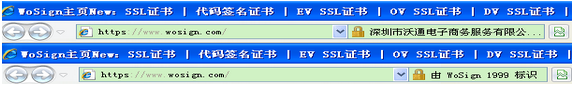

证书的购买

大家可以到北京数字认证中心等CA厂商去采购,下面是深圳市沃通的证书相关情况:

SSL证书续费价格:

3 年: 3134 元,平均下来1年仅1045元,4张共12536元

5 年: 5150 元,平均下来1年仅1030元,4张共20600元

现在1年1688元,续费价格为1350元。续多年的非常划算哦🙂

而且不用每年都续费重新安装证书。只要是长期运营的网站,

可以放心使用多年期证书。

部署注意事项:

1、确保server.key 、server.crt、ca.crt等文件为root可读权限,加强安全性。操作如下:

chmod 400 文件名

2、执行apachectl startssl命令时,让apache自动输入"pass phrase"运行,操作如下:

编辑文件

(1) vi /*/*/apache/conf/extra/httpd-ssl.conf

注释掉SSLPassPhraseDialog builtin

在下一行添加SSLPassPhraseDialog exec:/*/*/apache/conf/apache_pass.sh

(2) vi /*/*/apache/conf/apache_pass.sh

#!/bin/sh

echo "pass phrase" # "pass phrase" 即为执行apachectl startssl时需要输入的通行短语"

chmod 700 /*/*/apache/conf/apache_pass.sh

(3)然后启动apache

[root@zte jishubu]#/*/*/apache/bin/apachectl startssl 或者是 /*/*/apache/bin/httpd -k start -DSSL

3、一旦开启了https服务,则防火墙一定要把443端口对外开放。

原文链接:https://blog.csdn.net/yucaifu1989/article/details/51524124