一、背景

(1)简介

当用户上网时,为了保证用户和服务器之间的信息传输不会泄漏,会对传输过程进行加密,防止泄密。

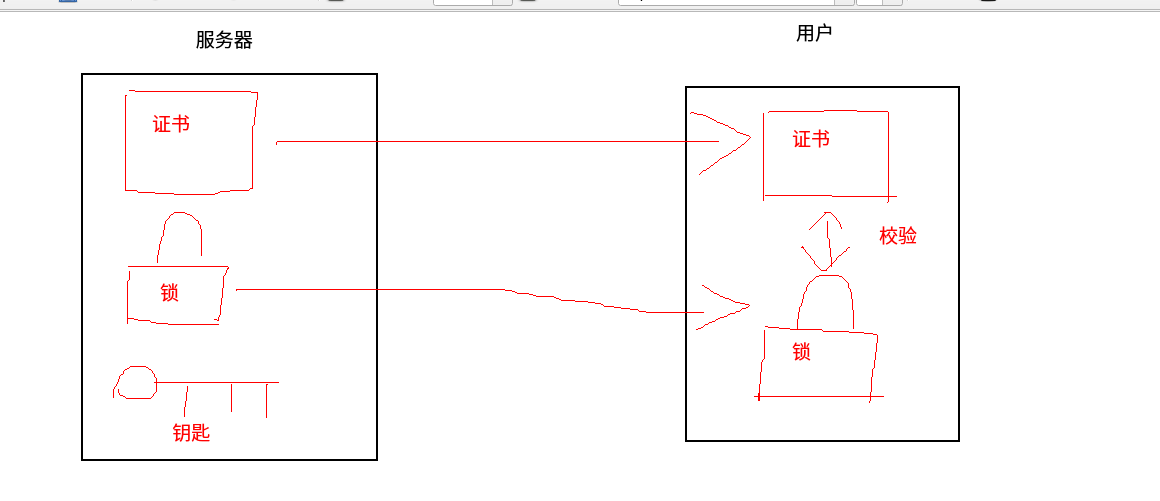

其流程如下:

1、当网站设置加密后会拥有证书,公钥锁,私钥。

2、当用户访问某个服务器(加密网站)时,服务器(加密的网站)会把锁和证书发给用户端。用户端用证书校验公钥锁是否来自认证的服务器。

3、当校验锁成功后,用户发出的信息将会用锁加密传给服务器(加密网站),服务器用钥匙进行解密。

认证后的网站的网址前面带有https

(2)意义

当用户登陆网站,输入密码等个人信息的时候,能将用户的账户和密码进行加密防止泄漏个人信息。

二、网站认证加密过程(以https加密为例子)

认证过程如下

1、下载制作加密软件

dnf <span class="token function">install</span> mod_ssl -ydnf <span class="token function">install</span> mod_ssl -ydnf install mod_ssl -y

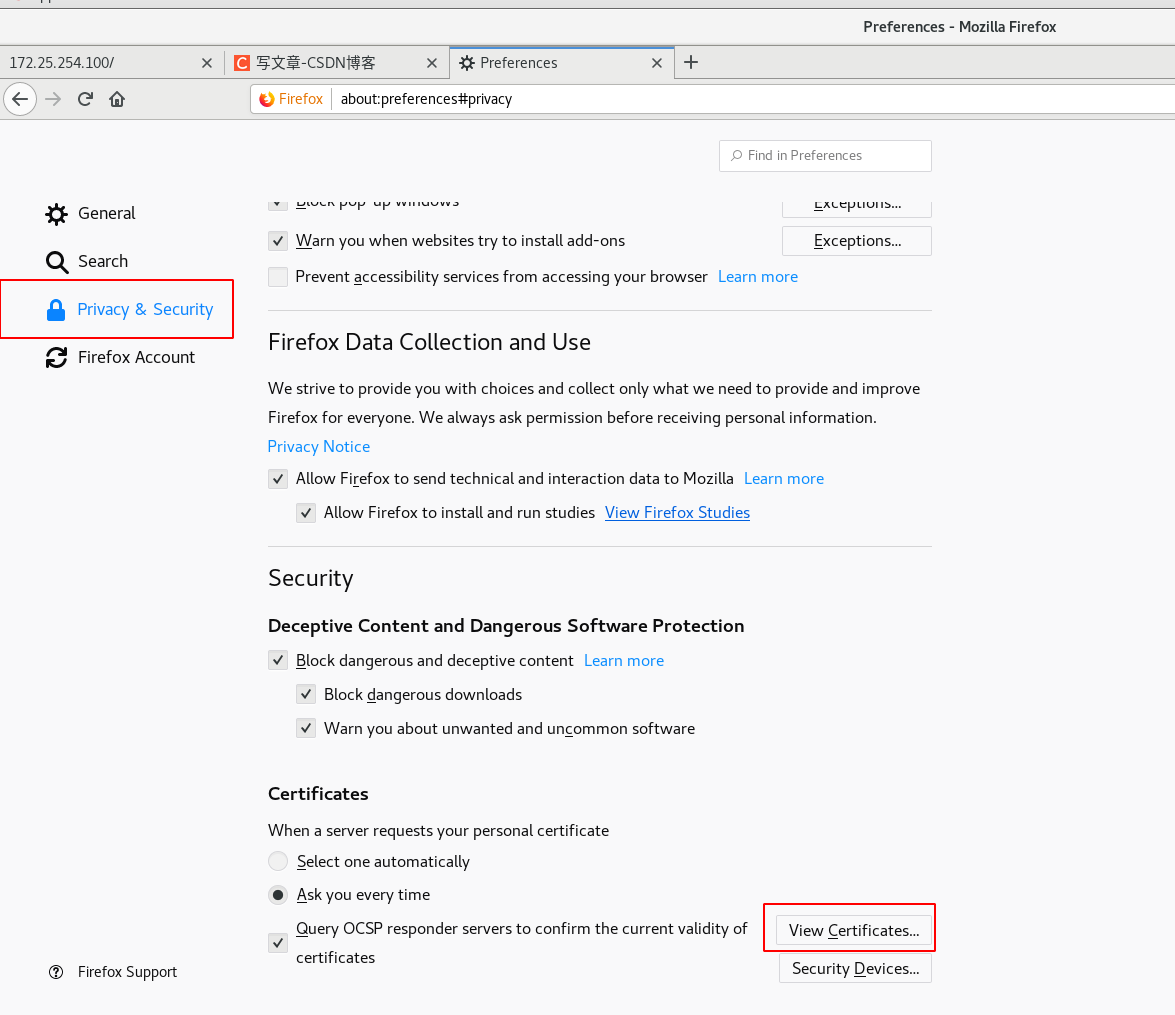

3、 开启火墙,添加http服务

systemctl start firewalld.service firewall-cmd --permanent --add-service<span class="token operator">=</span>https firewall-cmd --reload systemctl restart httpdsystemctl start firewalld.service firewall-cmd --permanent --add-service<span class="token operator">=</span>https firewall-cmd --reload systemctl restart httpdsystemctl start firewalld.service firewall-cmd --permanent --add-service=https firewall-cmd --reload systemctl restart httpd

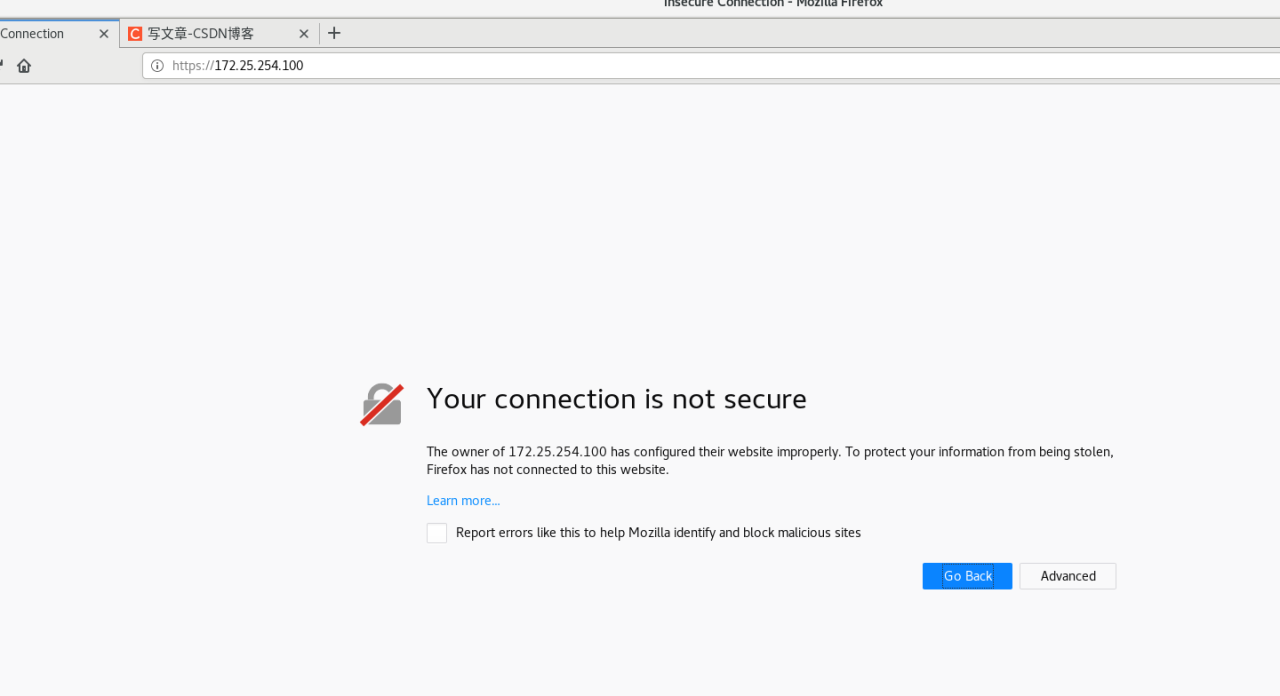

4、 访问https://172.25.254.100效果如下

此时网站没有经过认证

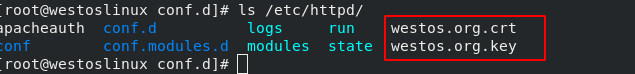

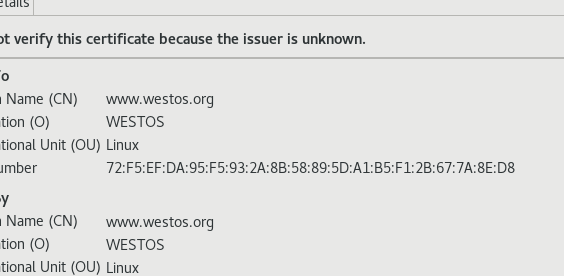

5. 在指定位置生成证书和文件

openssl req -newkey rsa:2048 -nodes -sha256 -keyout /etc/httpd/westos.org.key -x509 -days <span class="token number">365</span> -out /etc/httpd/westos.org.crt 指定生成文件的位置为/etc/httpd/openssl req -newkey rsa:2048 -nodes -sha256 -keyout /etc/httpd/westos.org.key -x509 -days <span class="token number">365</span> -out /etc/httpd/westos.org.crt 指定生成文件的位置为/etc/httpd/openssl req -newkey rsa:2048 -nodes -sha256 -keyout /etc/httpd/westos.org.key -x509 -days 365 -out /etc/httpd/westos.org.crt 指定生成文件的位置为/etc/httpd/

-new:表示生成一个新证书签署请求

-x509:专用于CA生成自签证书,如果不是自签证书则不需要此项

-key:私钥文件

-out:证书的保存路径

-days:证书的有效期限,单位是day(天),默认是openssl.cnf的default_days

.crt:证书

6 . 查看生成的证书和钥匙

<span class="token function">ls</span> /etc/httpd/<span class="token function">ls</span> /etc/httpd/ls /etc/httpd/

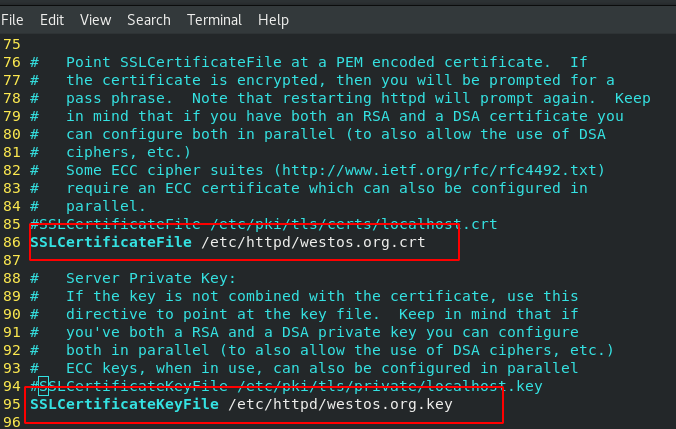

7.在http配置文件中设置账户和密钥,并重启http

<span class="token function">vim</span> /etc/httpd/conf.d/ssl.conf<span class="token function">vim</span> /etc/httpd/conf.d/ssl.confvim /etc/httpd/conf.d/ssl.conf

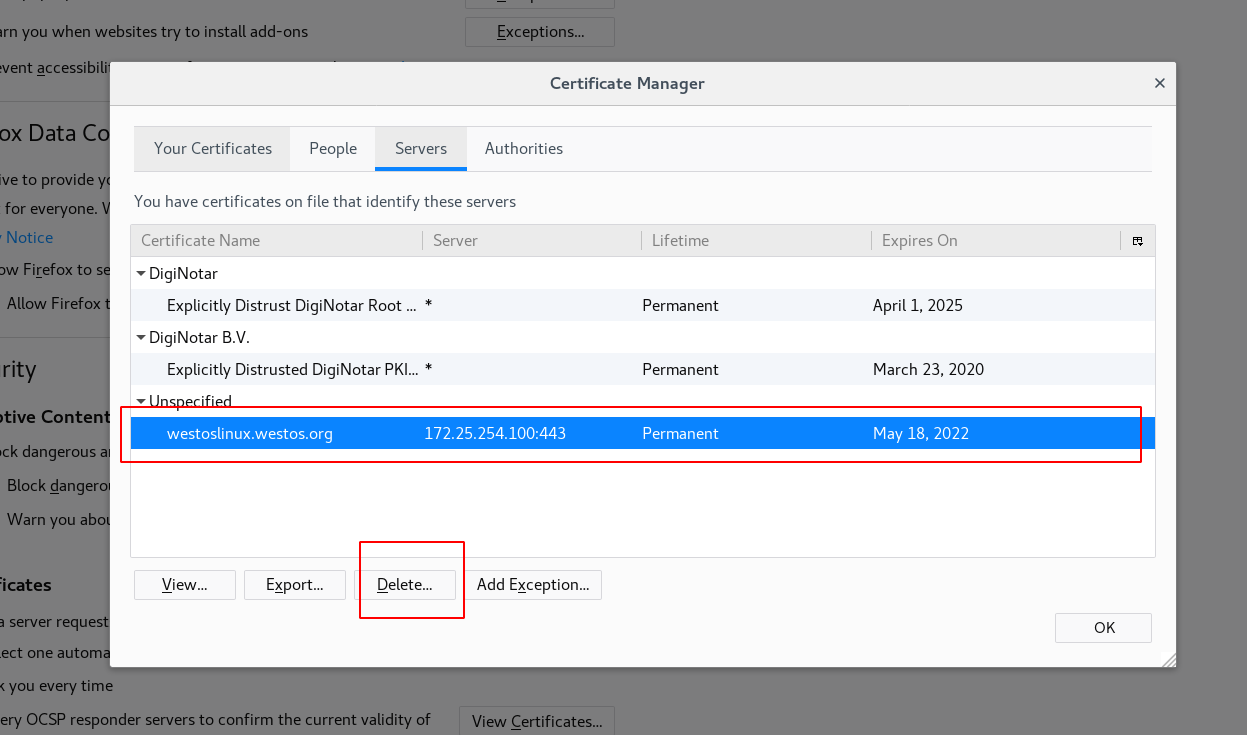

8、删掉旧证书

证书认证完成

原文链接:https://blog.csdn.net/weixin_48819467/article/details/120090409

© 版权声明

声明📢本站内容均来自互联网,归原创作者所有,如有侵权必删除。

本站文章皆由CC-4.0协议发布,如无来源则为原创,转载请注明出处。

THE END