目录

linux防火墙基础

从传统意义上来说,防火墙技术分为三类:包过滤(Packet Filtering)、应用代理(Application Proxy)、状态检测(Stateful lnspection)。无论一个防火墙的实现过程有多复杂,归根结底都是在这三种技术的基础上进行扩展的。Linux的防火墙体系主要工作在网络层,针对TCP/IP数据包实时过滤和限制,属于典型的包过滤防火墙(或称为网络层防火墙)。在CentOS7系统中几种防火墙共存:firewalld、iptables、ebtables,默认使用firewalld来管理netfilter子系统,重点讲firewalld。

netfilter:指的是linux内核中实现包过滤防火墙的内部结构,不以程序或文件的形式存在,属于“内核态”(Kernel Space,又称为内核空间)的防火墙功能体系。

firewalld:指用于管理linux防火墙的命令程序,属于“用户态”(User Space,又称为用户空间)的防火墙管理体系。

firewalld概述

firewalld简介

firewalld的作用是为包过滤机制提供匹配规则,通过各种不同的规则,告诉netfilter对来自指定源、前往指定目的或具由某些协议特征的数据包采取何种处理方式。为了更加方便地组织管理防火墙,firewalld提供了支持网络区域所定义的网络链接以及接口安全等级的动态防火墙管理工具。它支持IPv4、IPv6防火墙设置以及以太网桥,并且拥有两种配置模式:运行时配置与永久配置。它还支持服务或应用程序直接添加防火墙规则接口。

firewalld网络区域

firewalld将所有的网络数据流量划分为多个区域,从而简化防火墙管理。根据数据包的源IP地址或传入网络接口等条件,将数据流量传入相应的防火墙规则。对于进入系统的数据包,首先检查的就是其源地址。

若源地址关联到特定的区域,则执行该区域所定制的规则。

若源地址未关联到特定的区域,则使用传入网络接口的区域并执行该区域所指定的规则。

若网络接口未关联到特定的区域,则使用默认区域并执行该区域所指定的规则。

默认区域不是单独的区域,而是指向系统上定义的某个其他区域。默认情况下,默认区域是public,但是系统管理员可以更改默认区域。以上匹配规则,按照先后顺序,第一个匹配的规则胜出。

| 区域 | 说明 |

|---|---|

| trusted(信任区域) | 可以接收所有的网络连接。 |

| public(公共区域) | 除非与传出流量相关,或与ssh或dhcpv6-client预定义服务匹配,否则拒绝流量传入,在公共区域内,不能相信网络内的其他计算机不会对计算机造成危害,只能接收经过选择的连接。并且,该区域是新添加网络接口的默认区域。 |

| internal(内部区域) | 除非与传出的流量相关,或与ssh、ipp-client、mdns、samba-client、dhcpv6-client预定义服务匹配,否则拒绝流量传入,用于内部网络。信任网络内的其他计算机不会危害计算机,仅接收经过选择的连接。 |

| external(外部区域) | 除非与传出流量相关,或与ssh预定义服务匹配,否则拒绝流量传入。通过此区域转发的ipv4传出流量将进行地址伪装,可用于为路由器启用了伪装功能的外部网络。 |

| dmz(隔离区域也称为非军事区域) | 除非与传出的流量相关,或与ssh预定义服务匹配,否则拒绝流量传入。 |

firealld的配置方法

在Centos7系统中,可以使用三种方式配置firewalld防火墙

firewall-config图形工具

firewall-cmd命令行工具

/etc/firewalld/中的配置文件(不建议直接编辑配置文件)

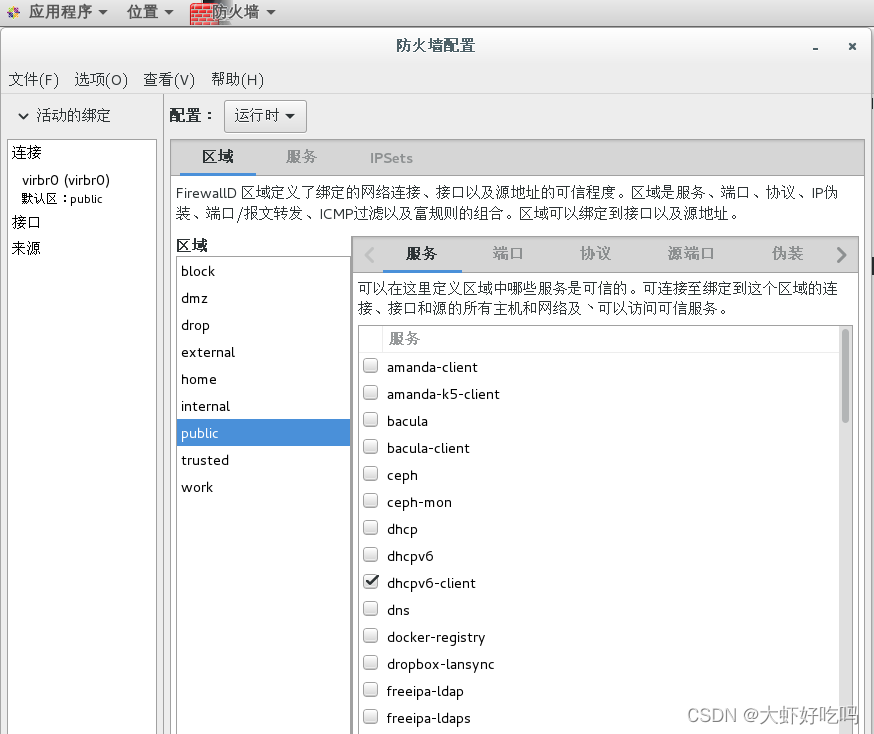

firewall-config图形工具

firewall-config图形化工具配置工具支持防火墙的所有特性,系统管理员可以通过它来改变系统或用户策略。通过firewall-config图形化配置工具,可以实现配置防火墙允许通过的服务、端口、伪装、端口转发、ICMP过滤器等功能。在CentOS7系统中单击“应用程序”→“杂项”→“防火墙”即可打开下图所示的firewall-config工作界面,或者直接在终端输入"firewall-config"命令也可以打开此界面。

图形界面简单了解即可,在现实工作中多用Xshell等工具,不会显示出图形界面,多数用firewall-cmd命令。

firewall-cmd命令

- 启动、停止、查看firewalld服务

[root@localhost ~]# systemctl start firewalld [root@localhost ~]# systemctl enable firewalld Created symlink from /etc/systemd/system/dbus-org.fedoraproject.FirewallD1.service to /usr/lib/systemd/system/firewalld.service. Created symlink from /etc/systemd/system/basic.target.wants/firewalld.service to /usr/lib/systemd/system/firewalld.service. [root@localhost ~]# firewall-cmd --state running [root@localhost ~]# systemctl stop firewalld [root@localhost ~]# systemctl disable firewalld Removed symlink /etc/systemd/system/basic.target.wants/firewalld.service. Removed symlink /etc/systemd/system/dbus-org.fedoraproject.FirewallD1.service.[root@localhost ~]# systemctl start firewalld [root@localhost ~]# systemctl enable firewalld Created symlink from /etc/systemd/system/dbus-org.fedoraproject.FirewallD1.service to /usr/lib/systemd/system/firewalld.service. Created symlink from /etc/systemd/system/basic.target.wants/firewalld.service to /usr/lib/systemd/system/firewalld.service. [root@localhost ~]# firewall-cmd --state running [root@localhost ~]# systemctl stop firewalld [root@localhost ~]# systemctl disable firewalld Removed symlink /etc/systemd/system/basic.target.wants/firewalld.service. Removed symlink /etc/systemd/system/dbus-org.fedoraproject.FirewallD1.service.[root@localhost ~]# systemctl start firewalld [root@localhost ~]# systemctl enable firewalld Created symlink from /etc/systemd/system/dbus-org.fedoraproject.FirewallD1.service to /usr/lib/systemd/system/firewalld.service. Created symlink from /etc/systemd/system/basic.target.wants/firewalld.service to /usr/lib/systemd/system/firewalld.service. [root@localhost ~]# firewall-cmd --state running [root@localhost ~]# systemctl stop firewalld [root@localhost ~]# systemctl disable firewalld Removed symlink /etc/systemd/system/basic.target.wants/firewalld.service. Removed symlink /etc/systemd/system/dbus-org.fedoraproject.FirewallD1.service.

- 获取预定义信息

firewall-cmd预定义信息主要包括三种:可用的区域、可用的服务以及可用的ICMP阻塞类型。

[root@localhost ~]# firewall-cmd --get-zones //显示预定义的区域 work drop internal external trusted home dmz public block [root@localhost ~]# firewall-cmd --get-service //显示预定义的服务 RH-Satellite-6 amanda-client amanda-k5-client bacula bacula-client ceph ceph-mon dhcp dhcpv6 dhcpv6-client dns docker-registry dropbox-lansync freeipa-ldap freeipa-ldaps freeipa-replication ftp high-availability http https imap imaps ipp ipp-client ipsec iscsi-target kadmin kerberos kpasswd ldap ldaps libvirt libvirt-tls mdns mosh mountd ms-wbt mysql nfs ntp openvpn pmcd pmproxy pmwebapi pmwebapis pop3 pop3s postgresql privoxy proxy-dhcp ptp pulseaudio puppetmaster radius rpc-bind rsyncd samba samba-client sane smtp smtps snmp snmptrap squid ssh synergy syslog syslog-tls telnet tftp tftp-client tinc tor-socks transmission-client vdsm vnc-server wbem-https xmpp-bosh xmpp-client xmpp-local xmpp-server [root@localhost ~]# firewall-cmd --get-icmptypes //显示预定义的ICMP类型 destination-unreachable echo-reply echo-request parameter-problem redirect router-advertisement router-solicitation source-quench time-exceeded timestamp-reply timestamp-request[root@localhost ~]# firewall-cmd --get-zones //显示预定义的区域 work drop internal external trusted home dmz public block [root@localhost ~]# firewall-cmd --get-service //显示预定义的服务 RH-Satellite-6 amanda-client amanda-k5-client bacula bacula-client ceph ceph-mon dhcp dhcpv6 dhcpv6-client dns docker-registry dropbox-lansync freeipa-ldap freeipa-ldaps freeipa-replication ftp high-availability http https imap imaps ipp ipp-client ipsec iscsi-target kadmin kerberos kpasswd ldap ldaps libvirt libvirt-tls mdns mosh mountd ms-wbt mysql nfs ntp openvpn pmcd pmproxy pmwebapi pmwebapis pop3 pop3s postgresql privoxy proxy-dhcp ptp pulseaudio puppetmaster radius rpc-bind rsyncd samba samba-client sane smtp smtps snmp snmptrap squid ssh synergy syslog syslog-tls telnet tftp tftp-client tinc tor-socks transmission-client vdsm vnc-server wbem-https xmpp-bosh xmpp-client xmpp-local xmpp-server [root@localhost ~]# firewall-cmd --get-icmptypes //显示预定义的ICMP类型 destination-unreachable echo-reply echo-request parameter-problem redirect router-advertisement router-solicitation source-quench time-exceeded timestamp-reply timestamp-request[root@localhost ~]# firewall-cmd --get-zones //显示预定义的区域 work drop internal external trusted home dmz public block [root@localhost ~]# firewall-cmd --get-service //显示预定义的服务 RH-Satellite-6 amanda-client amanda-k5-client bacula bacula-client ceph ceph-mon dhcp dhcpv6 dhcpv6-client dns docker-registry dropbox-lansync freeipa-ldap freeipa-ldaps freeipa-replication ftp high-availability http https imap imaps ipp ipp-client ipsec iscsi-target kadmin kerberos kpasswd ldap ldaps libvirt libvirt-tls mdns mosh mountd ms-wbt mysql nfs ntp openvpn pmcd pmproxy pmwebapi pmwebapis pop3 pop3s postgresql privoxy proxy-dhcp ptp pulseaudio puppetmaster radius rpc-bind rsyncd samba samba-client sane smtp smtps snmp snmptrap squid ssh synergy syslog syslog-tls telnet tftp tftp-client tinc tor-socks transmission-client vdsm vnc-server wbem-https xmpp-bosh xmpp-client xmpp-local xmpp-server [root@localhost ~]# firewall-cmd --get-icmptypes //显示预定义的ICMP类型 destination-unreachable echo-reply echo-request parameter-problem redirect router-advertisement router-solicitation source-quench time-exceeded timestamp-reply timestamp-request

firewall-cmd –get-icmptypes命令的执行结果中各种阻塞类型的含义如下:

destination-unreachable :目的地址不可达

echo-reply :应答回应

parameter-problem :参数问题

redirect :重新定向

router-advertisement :路由器通告

router-solicitation :路由器征寻

source-quench :源端抑制

time-exceeded :超时

timestamp-reply :时间戳应答回应

timestamp-request :时间戳请求

- 区域管理

使用firewall-cmd命令可以实现获取和管理区域,为指定区域绑定网络接口等功能。下面列出来firewall-cmd命令的区域管理选项说明。

| 选项 | 说明 |

|---|---|

| –get-default-zone | 显示网络连接或接口的默认区域 |

| –set-default-zone=<zone> | 设置网络连接或接口的默认区域 |

| –gte-active-zones | 显示已激活的所有区域 |

| –get-zone-of-interface=<interface> | 显示指定接口绑定的区域 |

| –zone=<zone> –add-interface=<interface> | 为指定接口绑定区域 |

| –zone=<zone> –change-interface=<interface> | 为指定的区域更改绑定的网络接口 |

| –zone=<zone> –remove-interface=<interface> | 为指定的区域删除绑定的网络接口 |

| –list-all-zones | 显示所有区域及其规则 |

| [–zone=<zone>] –list-all | 显示所有指定区域的所有规则,省略–zone=<zone>时表示仅对默认区域操作 |

zone:区域 interface:接口

具体操作如下:

显示当前系统中的默认区域

[root@localhost ~]# firewall-cmd --get-default-zone public[root@localhost ~]# firewall-cmd --get-default-zone public[root@localhost ~]# firewall-cmd --get-default-zone public

显示默认区域的所有规则

[root@localhost ~]# firewall-cmd --list-all public target: default icmp-block-inversion: no interfaces: sources: services: dhcpv6-client ssh ports: protocols: masquerade: no forward-ports: sourceports: icmp-blocks: rich rules:[root@localhost ~]# firewall-cmd --list-all public target: default icmp-block-inversion: no interfaces: sources: services: dhcpv6-client ssh ports: protocols: masquerade: no forward-ports: sourceports: icmp-blocks: rich rules:[root@localhost ~]# firewall-cmd --list-all public target: default icmp-block-inversion: no interfaces: sources: services: dhcpv6-client ssh ports: protocols: masquerade: no forward-ports: sourceports: icmp-blocks: rich rules:

显示网络接口ens33对应区域

[root@localhost ~]# firewall-cmd --get-zone-of-interface=ens33 public[root@localhost ~]# firewall-cmd --get-zone-of-interface=ens33 public[root@localhost ~]# firewall-cmd --get-zone-of-interface=ens33 public

将网络接口ens33对应区域更改为internal区域

[root@localhost ~]# firewall-cmd --zone=internal --change-interface=ens33 The interface is under control of NetworkManager, setting zone to 'internal'. success [root@localhost ~]# firewall-cmd --zone=internal --list-interfaces ens33 [root@localhost ~]# firewall-cmd --get-zone-of-interface=ens33 internal[root@localhost ~]# firewall-cmd --zone=internal --change-interface=ens33 The interface is under control of NetworkManager, setting zone to 'internal'. success [root@localhost ~]# firewall-cmd --zone=internal --list-interfaces ens33 [root@localhost ~]# firewall-cmd --get-zone-of-interface=ens33 internal[root@localhost ~]# firewall-cmd --zone=internal --change-interface=ens33 The interface is under control of NetworkManager, setting zone to 'internal'. success [root@localhost ~]# firewall-cmd --zone=internal --list-interfaces ens33 [root@localhost ~]# firewall-cmd --get-zone-of-interface=ens33 internal

显示所有激活区域

[root@localhost ~]# firewall-cmd --get-active-zones internal interfaces: ens33[root@localhost ~]# firewall-cmd --get-active-zones internal interfaces: ens33[root@localhost ~]# firewall-cmd --get-active-zones internal interfaces: ens33

- 服务管理

firewall-cmd命令区域中服务管理的常用选项如下:

| 选项 | 说明 |

|---|---|

| [–zone=<zone>] –list-services | 显示指定区域内允许访问的所有服务 |

| [–zone=<zone>] –add-service=<service> | 为指定区域设置允许访问的某项服务 |

| [–zone=<zone>] –remove-service=<service> | 删除指定区域已设置的允许访问的某项服务 |

| [–zone=<zone>] –list-ports | 显示指定区域允许访问的所有端口 |

| [–zone=<zone>] –add-port=<portid>[-<portid>]/<portocol> | 为指定区域设置允许访问的某个/某段端口号(包括协议名) |

| [–zone=<zone>] –remove-port=<portid>[-<portid>]/<portocol> | 删除指定区域已设置的允许访问的端口号(包括协议名) |

| [–zone=<zone>] –list-icmp-blocks | 显示指定区域内拒绝访问的所有ICMP类型 |

| [–zone=<zone>] –add-icmp-block=<icmptype> | 为指定区域设置拒绝访问的某项ICMP类型 |

| [–zone=<zone>] –remove-icmp-block=<icmptype> | 删除指定区域已设置的拒绝访问的某项ICMP类型,省略–zone=<zone>时表示对默认区域操作 |

zone:区域 interface:接口 service:服务 portid:端口id icmptype:icmp类型

具体操作如下:

为默认区域设置允许访问的服务

[root@localhost ~]# firewall-cmd --list-services //显示默认区域允许访问的所有的服务 dhcpv6-client ssh [root@localhost ~]# firewall-cmd --add-service=http //设置默认区域允许访问http服务 success [root@localhost ~]# firewall-cmd --add-service=https //设置默认区域允许访问https服务 success [root@localhost ~]# firewall-cmd --list-services dhcpv6-client ssh http https[root@localhost ~]# firewall-cmd --list-services //显示默认区域允许访问的所有的服务 dhcpv6-client ssh [root@localhost ~]# firewall-cmd --add-service=http //设置默认区域允许访问http服务 success [root@localhost ~]# firewall-cmd --add-service=https //设置默认区域允许访问https服务 success [root@localhost ~]# firewall-cmd --list-services dhcpv6-client ssh http https[root@localhost ~]# firewall-cmd --list-services //显示默认区域允许访问的所有的服务 dhcpv6-client ssh [root@localhost ~]# firewall-cmd --add-service=http //设置默认区域允许访问http服务 success [root@localhost ~]# firewall-cmd --add-service=https //设置默认区域允许访问https服务 success [root@localhost ~]# firewall-cmd --list-services dhcpv6-client ssh http https

为internal区域设置允许访问的服务

[root@localhost ~]# firewall-cmd --zone=internal --add-service=mysql success [root@localhost ~]# firewall-cmd --zone=internal --remove-service=samba-client success [root@localhost ~]# firewall-cmd --zone=internal --list-services ssh mdns dhcpv6-client mysql[root@localhost ~]# firewall-cmd --zone=internal --add-service=mysql success [root@localhost ~]# firewall-cmd --zone=internal --remove-service=samba-client success [root@localhost ~]# firewall-cmd --zone=internal --list-services ssh mdns dhcpv6-client mysql[root@localhost ~]# firewall-cmd --zone=internal --add-service=mysql success [root@localhost ~]# firewall-cmd --zone=internal --remove-service=samba-client success [root@localhost ~]# firewall-cmd --zone=internal --list-services ssh mdns dhcpv6-client mysql

- 端口管理

在进行服务配置时,预定义的网络服务可以使用服务名配置,服务所涉及的端口就回自动打开。但是,对于非定义的服务只能手动为指定的区域添加端口。例如,执行以下操作即可是现在internal区域打开443/TCP端口。

[root@localhost ~]# firewall-cmd --zone=internal --add-port=443/tcp success[root@localhost ~]# firewall-cmd --zone=internal --add-port=443/tcp success[root@localhost ~]# firewall-cmd --zone=internal --add-port=443/tcp success

若想实现在internal区域禁止443/TCP端口访问,可以执行以下命令。

[root@localhost ~]# firewall-cmd --zone=internal --remove-port=443/tcp success[root@localhost ~]# firewall-cmd --zone=internal --remove-port=443/tcp success[root@localhost ~]# firewall-cmd --zone=internal --remove-port=443/tcp success

- 两种配置模式

firewall-cmd命令工具有两种配置模式:运行时模式表示当前内存中运行的防火墙配置,在系统或firewalld服务重启、停止时配置将失效;永久模式表示重启防火墙重新加载防火墙时的规则配置,是永久存储在配置文件中的。

firewall-cmd命令工具与配置模式相关的选项有三个。

- –reload:重新加载防火墙规则并保持状态信息,即将永久配置规则应用为运行时配置。

- –permanent:带有此选项的命令用于设置永久性规则,这些规则只有在重新启动ifrewalld或重新加载防火墙规则时才会生效;若不带有此选项,表示用于设置运行规则。

- –runtime-to-permanent:将当前的运行时配置写入规则配置文件中,使之成为永久性配置。

防火墙配置实例

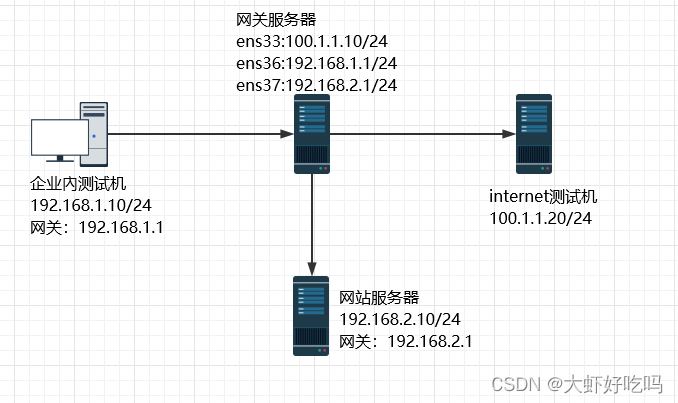

企业网络中,网关服务器和网站服务器采用CentOS7操作系统,网关服务器安装了三块千兆网卡、分别连接internet、企业内网、网站服务器。

实验需求

网关服务器连接互联网网卡ens33地址为100.1.1.10,为公网IP地址,分配到firewall的external区域;连接内网网卡ens36地址为192.168.1.1,分配到firewall的trusted区域;连接服务器网卡ens37地址为192.168.2.1,分配到firewall的dmz区域。

网站服务区和网关服务器均通过SSH来远程管理,为了安全,将SSH默认端口改为12345.

网站服务开启https,过滤未加密的http流量。

网站服务器拒绝ping。

所有服务器先关闭防火墙和selinux,后面需要在开启。

基本环境配置

在网关服务器上配置主机名及网卡地址。

[root@localhost ~]# hostname gateway-server //更改主机名方便后面ssh识别 [root@gateway-server ~]# ifconfig ens33: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500 inet 100.1.1.10 netmask 255.255.255.0 broadcast 100.1.1.255 inet6 fe80::5bb6:9cb7:d574:31f3 prefixlen 64 scopeid 0x20<link> ether 00:0c:29:01:d9:3d txqueuelen 1000 (Ethernet) RX packets 282 bytes 90613 (88.4 KiB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 190 bytes 31853 (31.1 KiB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 ens36: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500 inet 192.168.1.1 netmask 255.255.255.0 broadcast 192.168.1.255 inet6 fe80::a6d8:7e68:b2ff:49dd prefixlen 64 scopeid 0x20<link> ether 00:0c:29:01:d9:47 txqueuelen 1000 (Ethernet) RX packets 156 bytes 47629 (46.5 KiB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 94 bytes 15201 (14.8 KiB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 ens37: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500 inet 192.168.2.1 netmask 255.255.255.0 broadcast 192.168.2.255 inet6 fe80::3470:1ac:fcda:6679 prefixlen 64 scopeid 0x20<link> ether 00:0c:29:01:d9:51 txqueuelen 1000 (Ethernet) RX packets 145 bytes 44528 (43.4 KiB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 98 bytes 16528 (16.1 KiB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0[root@localhost ~]# hostname gateway-server //更改主机名方便后面ssh识别 [root@gateway-server ~]# ifconfig ens33: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500 inet 100.1.1.10 netmask 255.255.255.0 broadcast 100.1.1.255 inet6 fe80::5bb6:9cb7:d574:31f3 prefixlen 64 scopeid 0x20<link> ether 00:0c:29:01:d9:3d txqueuelen 1000 (Ethernet) RX packets 282 bytes 90613 (88.4 KiB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 190 bytes 31853 (31.1 KiB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 ens36: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500 inet 192.168.1.1 netmask 255.255.255.0 broadcast 192.168.1.255 inet6 fe80::a6d8:7e68:b2ff:49dd prefixlen 64 scopeid 0x20<link> ether 00:0c:29:01:d9:47 txqueuelen 1000 (Ethernet) RX packets 156 bytes 47629 (46.5 KiB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 94 bytes 15201 (14.8 KiB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 ens37: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500 inet 192.168.2.1 netmask 255.255.255.0 broadcast 192.168.2.255 inet6 fe80::3470:1ac:fcda:6679 prefixlen 64 scopeid 0x20<link> ether 00:0c:29:01:d9:51 txqueuelen 1000 (Ethernet) RX packets 145 bytes 44528 (43.4 KiB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 98 bytes 16528 (16.1 KiB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0[root@localhost ~]# hostname gateway-server //更改主机名方便后面ssh识别 [root@gateway-server ~]# ifconfig ens33: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500 inet 100.1.1.10 netmask 255.255.255.0 broadcast 100.1.1.255 inet6 fe80::5bb6:9cb7:d574:31f3 prefixlen 64 scopeid 0x20<link> ether 00:0c:29:01:d9:3d txqueuelen 1000 (Ethernet) RX packets 282 bytes 90613 (88.4 KiB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 190 bytes 31853 (31.1 KiB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 ens36: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500 inet 192.168.1.1 netmask 255.255.255.0 broadcast 192.168.1.255 inet6 fe80::a6d8:7e68:b2ff:49dd prefixlen 64 scopeid 0x20<link> ether 00:0c:29:01:d9:47 txqueuelen 1000 (Ethernet) RX packets 156 bytes 47629 (46.5 KiB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 94 bytes 15201 (14.8 KiB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 ens37: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500 inet 192.168.2.1 netmask 255.255.255.0 broadcast 192.168.2.255 inet6 fe80::3470:1ac:fcda:6679 prefixlen 64 scopeid 0x20<link> ether 00:0c:29:01:d9:51 txqueuelen 1000 (Ethernet) RX packets 145 bytes 44528 (43.4 KiB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 98 bytes 16528 (16.1 KiB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

开启网关服务器的路由转发功能。

[root@gateway-server ~]# vim /etc/sysctl.conf net.ipv4.ip_forward=1 [root@gateway-server ~]# sysctl -p net.ipv4.ip_forward = 1[root@gateway-server ~]# vim /etc/sysctl.conf net.ipv4.ip_forward=1 [root@gateway-server ~]# sysctl -p net.ipv4.ip_forward = 1[root@gateway-server ~]# vim /etc/sysctl.conf net.ipv4.ip_forward=1 [root@gateway-server ~]# sysctl -p net.ipv4.ip_forward = 1

配置web服务器主机名及网卡地址。

[root@web ~]# hostname web [root@web ~]# ifconfig ens33: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500 inet 192.168.2.10 netmask 255.255.255.0 broadcast 192.168.2.255 inet6 fe80::595f:84d:a379:7b6e prefixlen 64 scopeid 0x20<link> ether 00:0c:29:bc:c7:b8 txqueuelen 1000 (Ethernet) RX packets 295 bytes 98302 (95.9 KiB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 225 bytes 37892 (37.0 KiB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 [root@web ~]# route -n Kernel IP routing table Destination Gateway Genmask Flags Metric Ref Use Iface 0.0.0.0 192.168.2.1 0.0.0.0 UG 100 0 0 ens33[root@web ~]# hostname web [root@web ~]# ifconfig ens33: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500 inet 192.168.2.10 netmask 255.255.255.0 broadcast 192.168.2.255 inet6 fe80::595f:84d:a379:7b6e prefixlen 64 scopeid 0x20<link> ether 00:0c:29:bc:c7:b8 txqueuelen 1000 (Ethernet) RX packets 295 bytes 98302 (95.9 KiB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 225 bytes 37892 (37.0 KiB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 [root@web ~]# route -n Kernel IP routing table Destination Gateway Genmask Flags Metric Ref Use Iface 0.0.0.0 192.168.2.1 0.0.0.0 UG 100 0 0 ens33[root@web ~]# hostname web [root@web ~]# ifconfig ens33: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500 inet 192.168.2.10 netmask 255.255.255.0 broadcast 192.168.2.255 inet6 fe80::595f:84d:a379:7b6e prefixlen 64 scopeid 0x20<link> ether 00:0c:29:bc:c7:b8 txqueuelen 1000 (Ethernet) RX packets 295 bytes 98302 (95.9 KiB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 225 bytes 37892 (37.0 KiB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 [root@web ~]# route -n Kernel IP routing table Destination Gateway Genmask Flags Metric Ref Use Iface 0.0.0.0 192.168.2.1 0.0.0.0 UG 100 0 0 ens33

网站服务器环境搭建

安装httpd和mod_ssl软件包。

[root@web ~]# yum -y install -y httpd mod_ssl [root@web ~]# systemctl start httpd [root@web ~]# systemctl enable httpd Created symlink from /etc/systemd/system/multi-user.target.wants/httpd.service to /usr/lib/systemd/system/httpd.service.[root@web ~]# yum -y install -y httpd mod_ssl [root@web ~]# systemctl start httpd [root@web ~]# systemctl enable httpd Created symlink from /etc/systemd/system/multi-user.target.wants/httpd.service to /usr/lib/systemd/system/httpd.service.[root@web ~]# yum -y install -y httpd mod_ssl [root@web ~]# systemctl start httpd [root@web ~]# systemctl enable httpd Created symlink from /etc/systemd/system/multi-user.target.wants/httpd.service to /usr/lib/systemd/system/httpd.service.

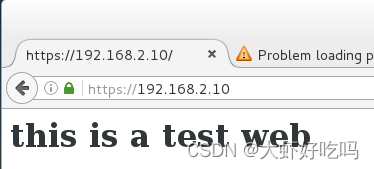

创建网站首页。

[root@web ~]# vim /var/www/html/index.html <h1>this is a test web</h1>[root@web ~]# vim /var/www/html/index.html <h1>this is a test web</h1>[root@web ~]# vim /var/www/html/index.html <h1>this is a test web</h1>

更改SSH的侦听地址。

[root@web ~]# vim /etc/ssh/sshd_config Port 12345 //去掉注释更改端口号 [root@web ~]# systemctl restart sshd //这里需要提前关闭selinux才能重启成功[root@web ~]# vim /etc/ssh/sshd_config Port 12345 //去掉注释更改端口号 [root@web ~]# systemctl restart sshd //这里需要提前关闭selinux才能重启成功[root@web ~]# vim /etc/ssh/sshd_config Port 12345 //去掉注释更改端口号 [root@web ~]# systemctl restart sshd //这里需要提前关闭selinux才能重启成功

在网站服务器上配置firewalld

在网站服务器上启动firewalld并将默认区域设置为dmz区域。

[root@web ~]# systemctl start firewalld [root@web ~]# systemctl enable firewalld Created symlink from /etc/systemd/system/dbus-org.fedoraproject.FirewallD1.service to /usr/lib/systemd/system/firewalld.service. Created symlink from /etc/systemd/system/basic.target.wants/firewalld.service to /usr/lib/systemd/system/firewalld.service. [root@web ~]# systemctl status firewalld ● firewalld.service - firewalld - dynamic firewall daemon Loaded: loaded (/usr/lib/systemd/system/firewalld.service; enabled; vendor preset: enabled) Active: active (running) since 二 2022-07-05 21:19:38 CST; 23s ago Docs: man:firewalld(1) Main PID: 5791 (firewalld) CGroup: /system.slice/firewalld.service └─5791 /usr/bin/python -Es /usr/sbin/firewalld --nofork --nopid 7月 05 21:19:38 web systemd[1]: Starting firewalld - dynamic firewall daemon... 7月 05 21:19:38 web systemd[1]: Started firewalld - dynamic firewall daemon. Hint: Some lines were ellipsized, use -l to show in full. [root@web ~]# firewall-cmd --set-default-zone=dmz //设置默认区域为dmz区域 success[root@web ~]# systemctl start firewalld [root@web ~]# systemctl enable firewalld Created symlink from /etc/systemd/system/dbus-org.fedoraproject.FirewallD1.service to /usr/lib/systemd/system/firewalld.service. Created symlink from /etc/systemd/system/basic.target.wants/firewalld.service to /usr/lib/systemd/system/firewalld.service. [root@web ~]# systemctl status firewalld ● firewalld.service - firewalld - dynamic firewall daemon Loaded: loaded (/usr/lib/systemd/system/firewalld.service; enabled; vendor preset: enabled) Active: active (running) since 二 2022-07-05 21:19:38 CST; 23s ago Docs: man:firewalld(1) Main PID: 5791 (firewalld) CGroup: /system.slice/firewalld.service └─5791 /usr/bin/python -Es /usr/sbin/firewalld --nofork --nopid 7月 05 21:19:38 web systemd[1]: Starting firewalld - dynamic firewall daemon... 7月 05 21:19:38 web systemd[1]: Started firewalld - dynamic firewall daemon. Hint: Some lines were ellipsized, use -l to show in full. [root@web ~]# firewall-cmd --set-default-zone=dmz //设置默认区域为dmz区域 success[root@web ~]# systemctl start firewalld [root@web ~]# systemctl enable firewalld Created symlink from /etc/systemd/system/dbus-org.fedoraproject.FirewallD1.service to /usr/lib/systemd/system/firewalld.service. Created symlink from /etc/systemd/system/basic.target.wants/firewalld.service to /usr/lib/systemd/system/firewalld.service. [root@web ~]# systemctl status firewalld ● firewalld.service - firewalld - dynamic firewall daemon Loaded: loaded (/usr/lib/systemd/system/firewalld.service; enabled; vendor preset: enabled) Active: active (running) since 二 2022-07-05 21:19:38 CST; 23s ago Docs: man:firewalld(1) Main PID: 5791 (firewalld) CGroup: /system.slice/firewalld.service └─5791 /usr/bin/python -Es /usr/sbin/firewalld --nofork --nopid 7月 05 21:19:38 web systemd[1]: Starting firewalld - dynamic firewall daemon... 7月 05 21:19:38 web systemd[1]: Started firewalld - dynamic firewall daemon. Hint: Some lines were ellipsized, use -l to show in full. [root@web ~]# firewall-cmd --set-default-zone=dmz //设置默认区域为dmz区域 success

为dmz区域打开https服务及添加TCP的12345端口。

[root@web ~]# firewall-cmd --zone=dmz --add-service=https --permanent success [root@web ~]# firewall-cmd --zone=dmz --add-port=12345/tcp --permanent success[root@web ~]# firewall-cmd --zone=dmz --add-service=https --permanent success [root@web ~]# firewall-cmd --zone=dmz --add-port=12345/tcp --permanent success[root@web ~]# firewall-cmd --zone=dmz --add-service=https --permanent success [root@web ~]# firewall-cmd --zone=dmz --add-port=12345/tcp --permanent success

禁止ping。

[root@web ~]# firewall-cmd --add-icmp-block=echo-request --zone=dmz --permanent success[root@web ~]# firewall-cmd --add-icmp-block=echo-request --zone=dmz --permanent success[root@web ~]# firewall-cmd --add-icmp-block=echo-request --zone=dmz --permanent success

因为预定义的SSH服务已经更改端口,所以将预定义SSH服务移除。

[root@web ~]# firewall-cmd --zone=dmz --remove-service=ssh --permanent success[root@web ~]# firewall-cmd --zone=dmz --remove-service=ssh --permanent success[root@web ~]# firewall-cmd --zone=dmz --remove-service=ssh --permanent success

重新加载firewalld激活配置,并查看刚才的配置。

[root@web ~]# firewall-cmd --reload success [root@web ~]# firewall-cmd --list-all --zone=dmz dmz (active) target: default icmp-block-inversion: no interfaces: ens33 sources: services: https ports: 12345/tcp protocols: masquerade: no forward-ports: sourceports: icmp-blocks: echo-request rich rules:[root@web ~]# firewall-cmd --reload success [root@web ~]# firewall-cmd --list-all --zone=dmz dmz (active) target: default icmp-block-inversion: no interfaces: ens33 sources: services: https ports: 12345/tcp protocols: masquerade: no forward-ports: sourceports: icmp-blocks: echo-request rich rules:[root@web ~]# firewall-cmd --reload success [root@web ~]# firewall-cmd --list-all --zone=dmz dmz (active) target: default icmp-block-inversion: no interfaces: ens33 sources: services: https ports: 12345/tcp protocols: masquerade: no forward-ports: sourceports: icmp-blocks: echo-request rich rules:

在网关服务器上配置firewalld

查看启动状态并运行firewalld。

[root@gateway-server ~]# firewall-cmd --state not running [root@gateway-server ~]# systemctl start firewalld [root@gateway-server ~]# systemctl enable firewalld Created symlink from /etc/systemd/system/dbus-org.fedoraproject.FirewallD1.service to /usr/lib/systemd/system/firewalld.service. Created symlink from /etc/systemd/system/basic.target.wants/firewalld.service to /usr/lib/systemd/system/firewalld.service. [root@gateway-server ~]# firewall-cmd --state running[root@gateway-server ~]# firewall-cmd --state not running [root@gateway-server ~]# systemctl start firewalld [root@gateway-server ~]# systemctl enable firewalld Created symlink from /etc/systemd/system/dbus-org.fedoraproject.FirewallD1.service to /usr/lib/systemd/system/firewalld.service. Created symlink from /etc/systemd/system/basic.target.wants/firewalld.service to /usr/lib/systemd/system/firewalld.service. [root@gateway-server ~]# firewall-cmd --state running[root@gateway-server ~]# firewall-cmd --state not running [root@gateway-server ~]# systemctl start firewalld [root@gateway-server ~]# systemctl enable firewalld Created symlink from /etc/systemd/system/dbus-org.fedoraproject.FirewallD1.service to /usr/lib/systemd/system/firewalld.service. Created symlink from /etc/systemd/system/basic.target.wants/firewalld.service to /usr/lib/systemd/system/firewalld.service. [root@gateway-server ~]# firewall-cmd --state running

设置默认区域为external区域,并查看配置结果。

[root@gateway-server ~]# firewall-cmd --set-default-zone=external success [root@gateway-server ~]# firewall-cmd --list-all external (active) target: default icmp-block-inversion: no interfaces: ens33 ens36 ens37 sources: services: ssh ports: protocols: masquerade: yes forward-ports: sourceports: icmp-blocks: rich rules:[root@gateway-server ~]# firewall-cmd --set-default-zone=external success [root@gateway-server ~]# firewall-cmd --list-all external (active) target: default icmp-block-inversion: no interfaces: ens33 ens36 ens37 sources: services: ssh ports: protocols: masquerade: yes forward-ports: sourceports: icmp-blocks: rich rules:[root@gateway-server ~]# firewall-cmd --set-default-zone=external success [root@gateway-server ~]# firewall-cmd --list-all external (active) target: default icmp-block-inversion: no interfaces: ens33 ens36 ens37 sources: services: ssh ports: protocols: masquerade: yes forward-ports: sourceports: icmp-blocks: rich rules:

将ens36网卡配置到trusted区域,ens37配置到dmz区域。

[root@gateway-server ~]# firewall-cmd --change-interface=ens36 --zone=trusted The interface is under control of NetworkManager, setting zone to 'trusted'. success [root@gateway-server ~]# firewall-cmd --change-interface=ens37 --zone=dmz The interface is under control of NetworkManager, setting zone to 'dmz'. success [root@gateway-server ~]# firewall-cmd --get-active-zones dmz interfaces: ens37 external interfaces: ens33 trusted interfaces: ens36[root@gateway-server ~]# firewall-cmd --change-interface=ens36 --zone=trusted The interface is under control of NetworkManager, setting zone to 'trusted'. success [root@gateway-server ~]# firewall-cmd --change-interface=ens37 --zone=dmz The interface is under control of NetworkManager, setting zone to 'dmz'. success [root@gateway-server ~]# firewall-cmd --get-active-zones dmz interfaces: ens37 external interfaces: ens33 trusted interfaces: ens36[root@gateway-server ~]# firewall-cmd --change-interface=ens36 --zone=trusted The interface is under control of NetworkManager, setting zone to 'trusted'. success [root@gateway-server ~]# firewall-cmd --change-interface=ens37 --zone=dmz The interface is under control of NetworkManager, setting zone to 'dmz'. success [root@gateway-server ~]# firewall-cmd --get-active-zones dmz interfaces: ens37 external interfaces: ens33 trusted interfaces: ens36

在企业内网访问dmz区域的网站服务器,就可以成功访问了。

网关服务器修改SSH侦听端口,并重启服务(需要关闭selinux)。

[root@gateway-server ~]# vim /etc/ssh/sshd_config Port 12345 [root@gateway-server ~]# systemctl restart sshd[root@gateway-server ~]# vim /etc/ssh/sshd_config Port 12345 [root@gateway-server ~]# systemctl restart sshd[root@gateway-server ~]# vim /etc/ssh/sshd_config Port 12345 [root@gateway-server ~]# systemctl restart sshd

配置external区域添加TCP的12345端口。

[root@gateway-server ~]# firewall-cmd --zone=external --add-port=12345/tcp --permanent success[root@gateway-server ~]# firewall-cmd --zone=external --add-port=12345/tcp --permanent success[root@gateway-server ~]# firewall-cmd --zone=external --add-port=12345/tcp --permanent success

配置external区域移除SSH服务。

[root@gateway-server ~]# firewall-cmd --zone=external --remove-service=ssh --permanent success[root@gateway-server ~]# firewall-cmd --zone=external --remove-service=ssh --permanent success[root@gateway-server ~]# firewall-cmd --zone=external --remove-service=ssh --permanent success

配置external区域禁止ping。

[root@gateway-server ~]# firewall-cmd --zone=external --add-icmp-block=echo-request --permanent success[root@gateway-server ~]# firewall-cmd --zone=external --add-icmp-block=echo-request --permanent success[root@gateway-server ~]# firewall-cmd --zone=external --add-icmp-block=echo-request --permanent success

重新加载防火墙激活配置。

[root@gateway-server ~]# firewall-cmd --reload success[root@gateway-server ~]# firewall-cmd --reload success[root@gateway-server ~]# firewall-cmd --reload success

在互联网测试计算机上通过SSH登录网关外部接口地址的12345端口,成功。

[root@localhost ~]# ssh -p 12345 100.1.1.10 The authenticity of host '[100.1.1.10]:12345 ([100.1.1.10]:12345)' can't be established. ECDSA key fingerprint is ae:dd:3a:6a:23:aa:d4:2d:cc:90:f2:f9:4f:4b:b6:de. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added '[100.1.1.10]:12345' (ECDSA) to the list of known hosts. root@100.1.1.10's password: Last failed login: Tue Jul 5 21:47:54 CST 2022 from :0 on :0 There was 1 failed login attempt since the last successful login. Last login: Tue Jul 5 20:46:32 2022[root@localhost ~]# ssh -p 12345 100.1.1.10 The authenticity of host '[100.1.1.10]:12345 ([100.1.1.10]:12345)' can't be established. ECDSA key fingerprint is ae:dd:3a:6a:23:aa:d4:2d:cc:90:f2:f9:4f:4b:b6:de. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added '[100.1.1.10]:12345' (ECDSA) to the list of known hosts. root@100.1.1.10's password: Last failed login: Tue Jul 5 21:47:54 CST 2022 from :0 on :0 There was 1 failed login attempt since the last successful login. Last login: Tue Jul 5 20:46:32 2022[root@localhost ~]# ssh -p 12345 100.1.1.10 The authenticity of host '[100.1.1.10]:12345 ([100.1.1.10]:12345)' can't be established. ECDSA key fingerprint is ae:dd:3a:6a:23:aa:d4:2d:cc:90:f2:f9:4f:4b:b6:de. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added '[100.1.1.10]:12345' (ECDSA) to the list of known hosts. root@100.1.1.10's password: Last failed login: Tue Jul 5 21:47:54 CST 2022 from :0 on :0 There was 1 failed login attempt since the last successful login. Last login: Tue Jul 5 20:46:32 2022

在企业內网测试计算机上SSH登录web网站服务器的12345端口,成功。

[root@localhost ~]# ssh -p 12345 192.168.2.10 The authenticity of host '[192.168.2.10]:12345 ([192.168.2.10]:12345)' can't be established. ECDSA key fingerprint is d3:34:18:89:73:c8:d3:47:e4:7d:36:c7:a3:62:17:b6. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added '[192.168.2.10]:12345' (ECDSA) to the list of known hosts. root@192.168.2.10's password: Last login: Tue Jul 5 20:38:39 2022[root@localhost ~]# ssh -p 12345 192.168.2.10 The authenticity of host '[192.168.2.10]:12345 ([192.168.2.10]:12345)' can't be established. ECDSA key fingerprint is d3:34:18:89:73:c8:d3:47:e4:7d:36:c7:a3:62:17:b6. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added '[192.168.2.10]:12345' (ECDSA) to the list of known hosts. root@192.168.2.10's password: Last login: Tue Jul 5 20:38:39 2022[root@localhost ~]# ssh -p 12345 192.168.2.10 The authenticity of host '[192.168.2.10]:12345 ([192.168.2.10]:12345)' can't be established. ECDSA key fingerprint is d3:34:18:89:73:c8:d3:47:e4:7d:36:c7:a3:62:17:b6. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added '[192.168.2.10]:12345' (ECDSA) to the list of known hosts. root@192.168.2.10's password: Last login: Tue Jul 5 20:38:39 2022

原文链接:https://blog.csdn.net/qq_61116007/article/details/125715523