漏洞描述:

Typesetter是一款轻量级的CMS,它以其无需数据库的特性和易用的内容编辑功能著称。虽然Typesetter的插件和主题数量不及WordPress,但对于追求简洁和速度的小型网站来说,它是一个不错的选择。Typesetter的用户界面直观,使得内容管理变得非常简单。

在Typesetter CMS Typesetter CMS 5.*,<=5.1的版本中,存在代码问题漏洞,该漏洞源于允许管理员通过ZIP归档中的. PHP文件上传和执行任意PHP代码。

复现过程:

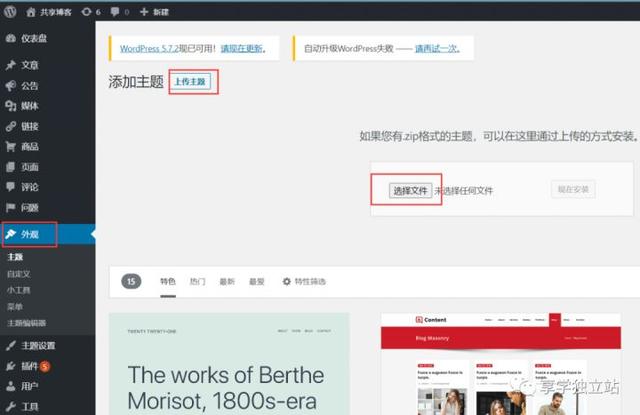

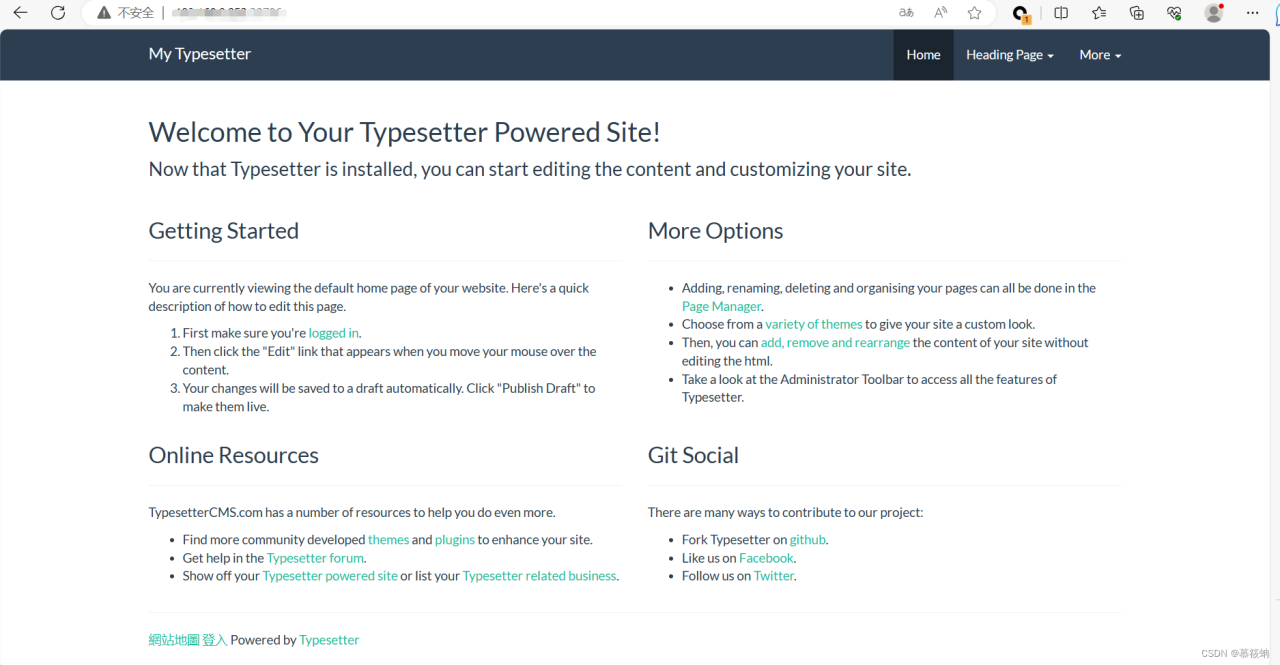

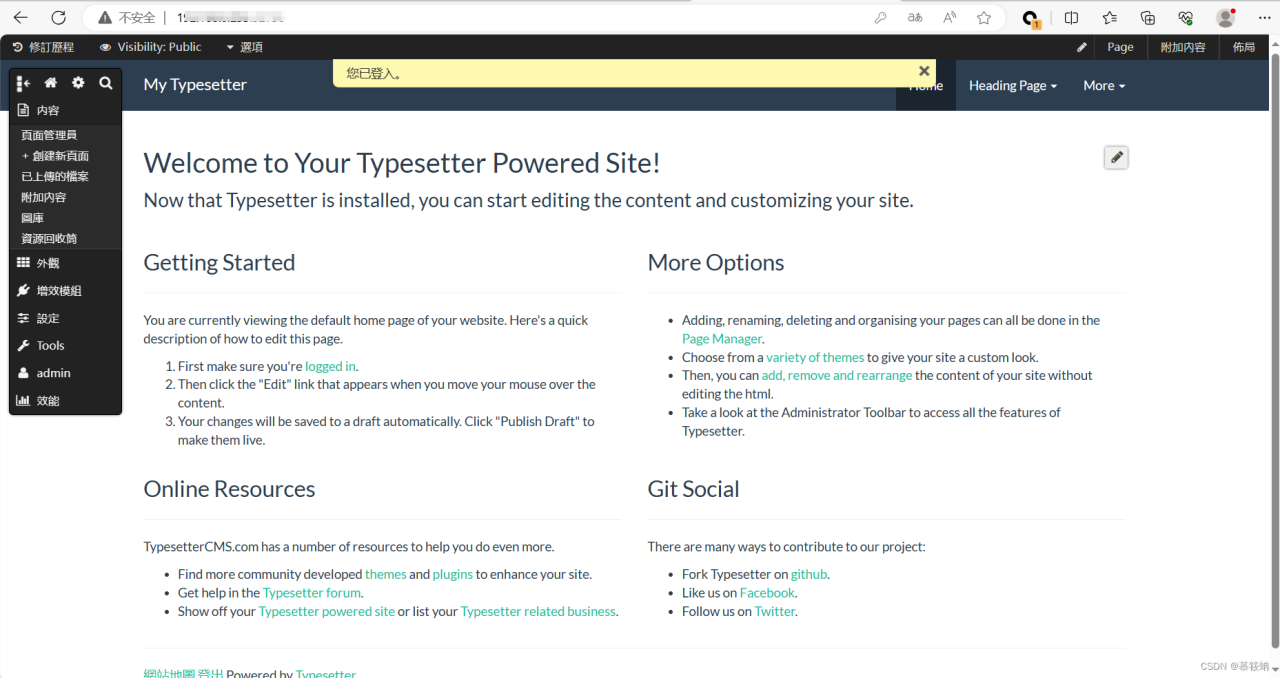

1.访问http://ip:port,出现如下页面,开始实验

2.点击登录,进入登陆页面

3.输入账号密码,进入主页面

账号:admin

密码:admin

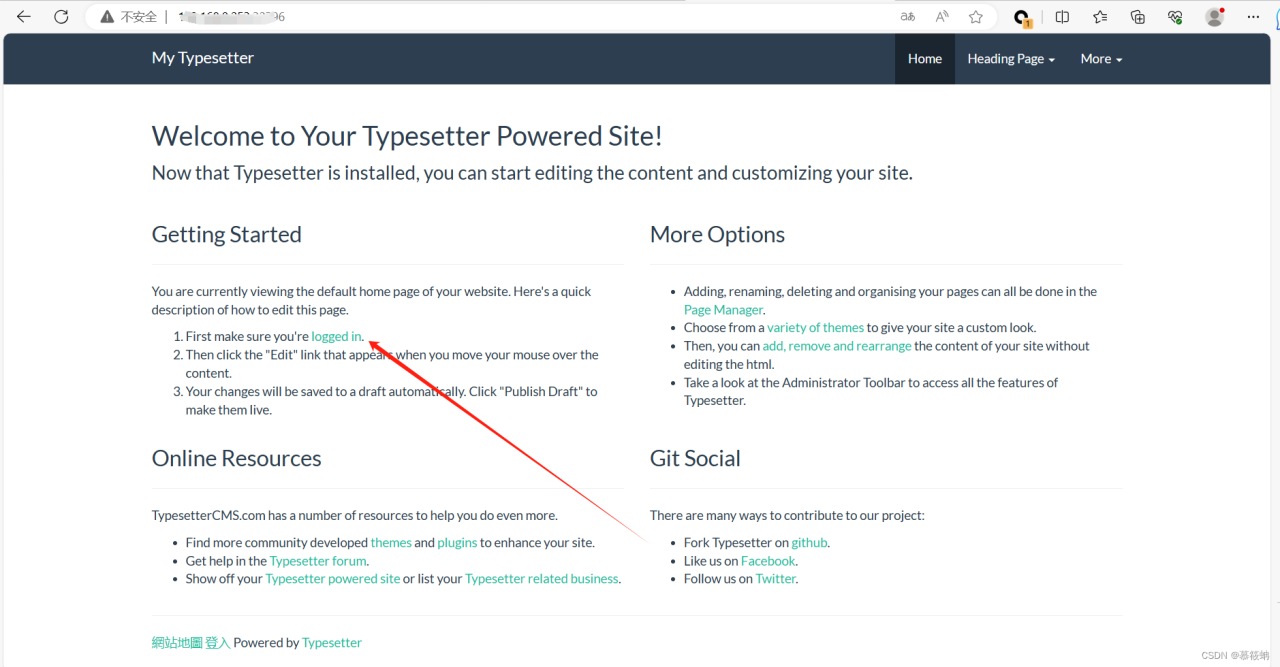

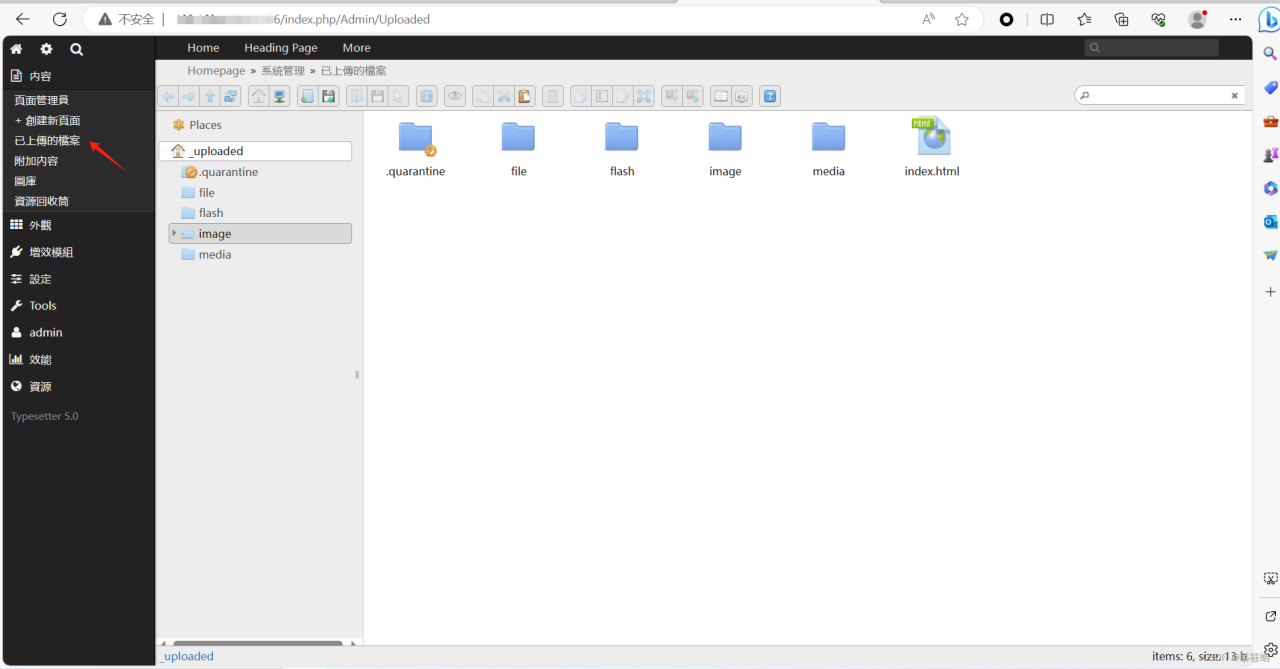

4.点击已上传的档案

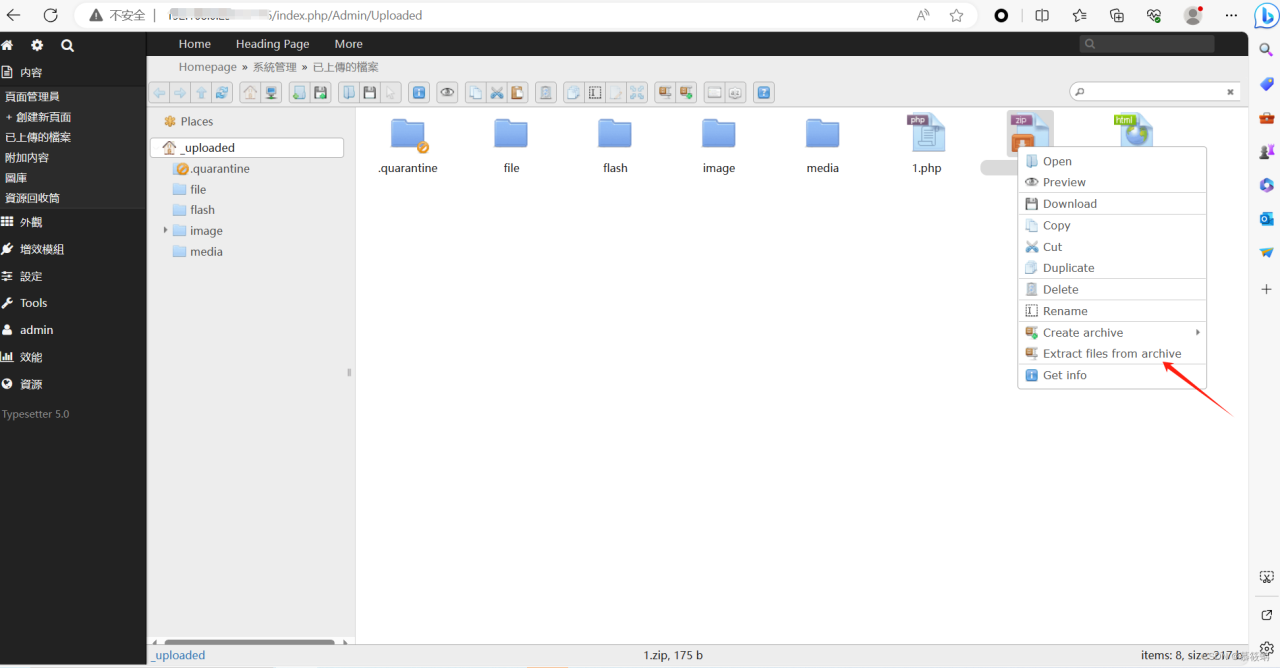

5.将php一句话密码压缩成zip文件上传

6.选择Extract files from archive,提取文档

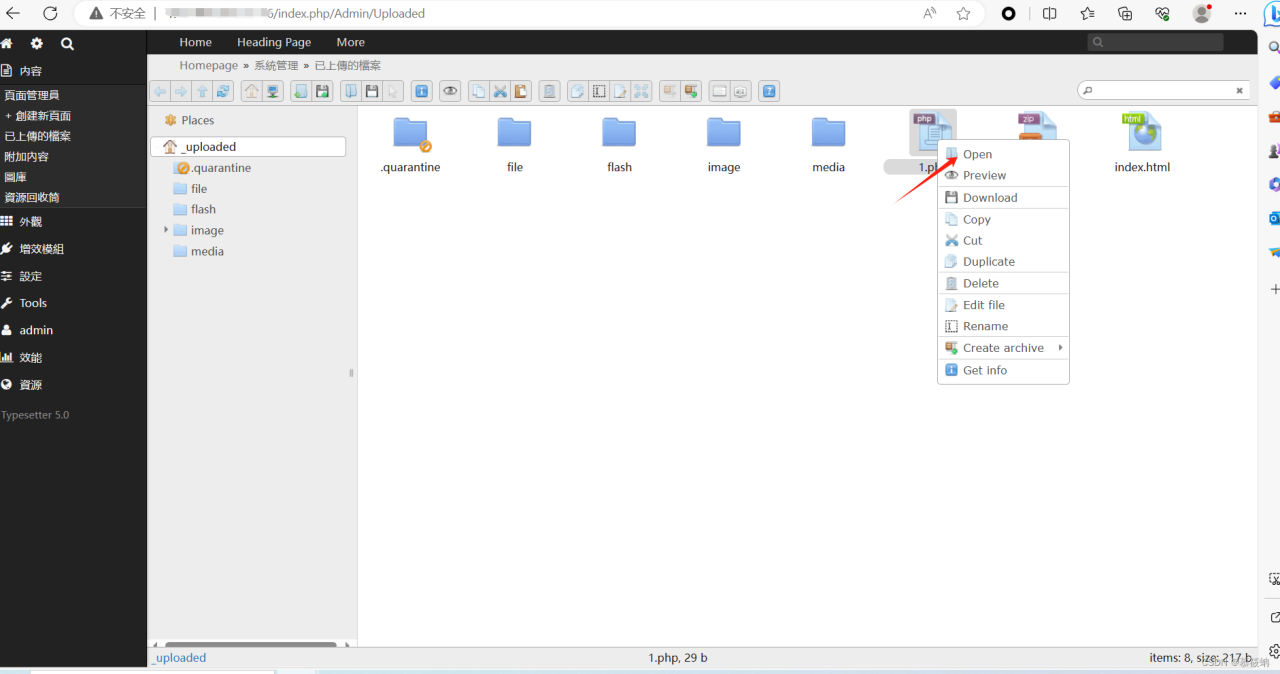

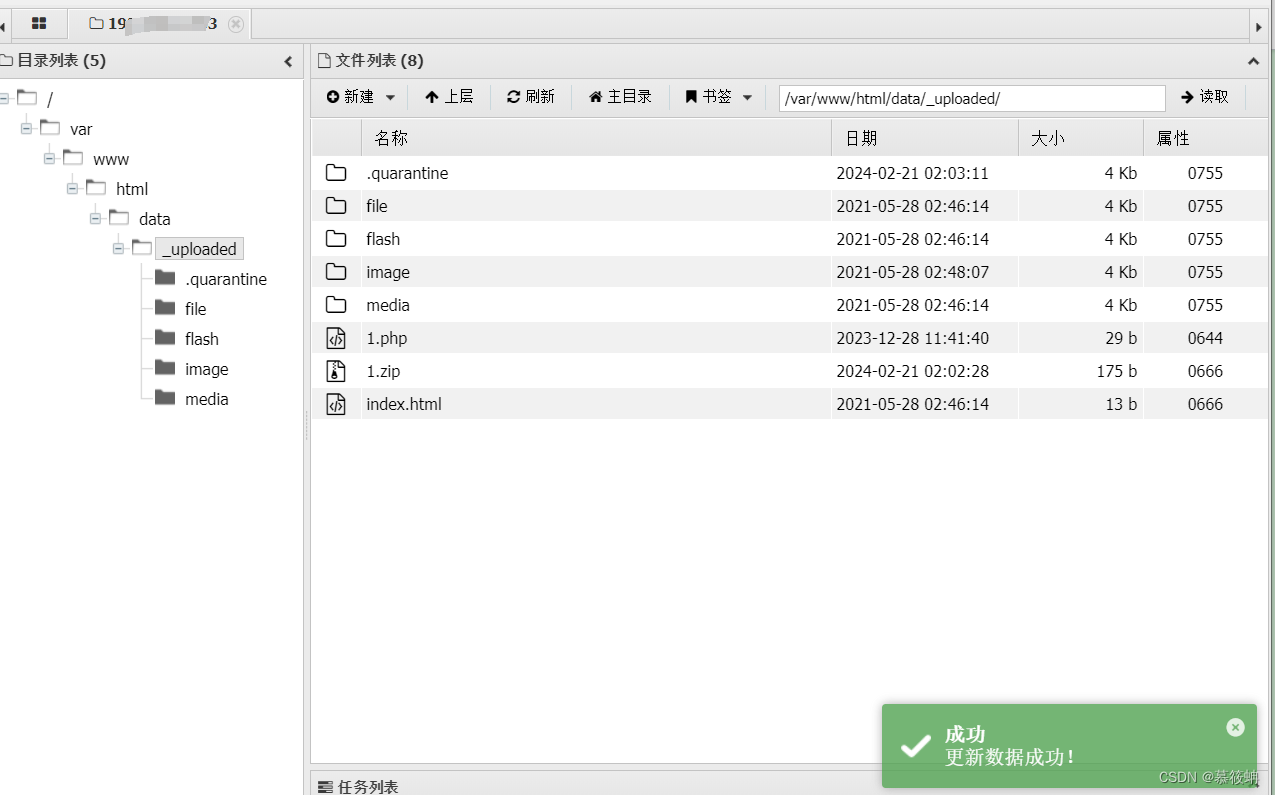

7.点击打开提取的php文件,获取文件路径

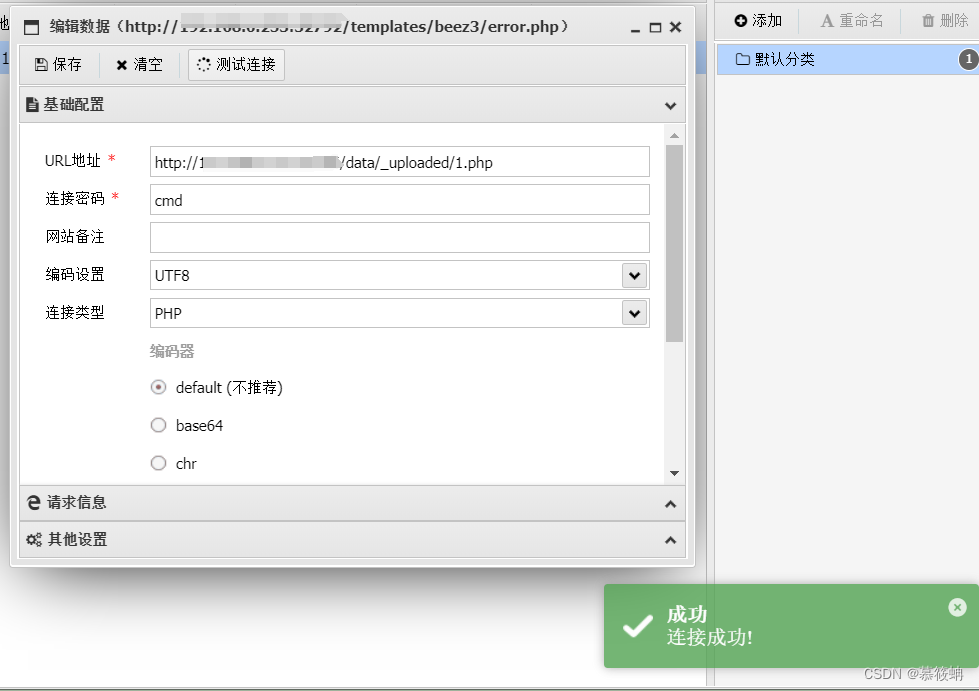

8.蚁剑连接

借此漏洞攻击者可以获取到网站的shell权限,控制整个网站,可以进行文件读取和命令执行。

修复建议:

1.升级版本。

原文链接:https://blog.csdn.net/m0_65150886/article/details/136204542?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522171852222816800227431799%2522%252C%2522scm%2522%253A%252220140713.130102334.pc%255Fblog.%2522%257D&request_id=171852222816800227431799&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~blog~first_rank_ecpm_v1~times_rank-19-136204542-null-null.nonecase&utm_term=cms%E4%B8%BB%E9%A2%98